ASP.NET Core使用自定义验证属性控制访问权限详解

前言

大家都知道在应用中,有时我们需要对访问的客户端进行有效性验证,只有提供有效凭证(AccessToken)的终端应用能访问我们的受控站点(如WebAPI站点),此时我们可以通过验证属性的方法来解决。

本文将详细介绍ASP.NET Core使用自定义验证属性控制访问权限的相关内容,分享出来供大家参考学习,下面话不多说了,来一起看看详细的介绍吧

方法如下

一、public class Startup的配置:

//启用跨域访问(不同端口也是跨域)

services.AddCors(options =>

{

options.AddPolicy("AllowOriginOtherBis",

builder => builder.WithOrigins("https://1.16.9.12:4432", "https://pc12.ato.biz:4432", "https://localhost:44384", "https://1.16.9.12:4432", "https://pc12.ato.biz:4432").AllowAnyMethod().AllowAnyHeader());

});

//启用自定义属性以便对控制器或Action进行[TerminalApp()]定义。

services.AddSingleton<IAuthorizationHandler, TerminalAppAuthorizationHandler>();

services.AddAuthorization(options =>

{

options.AddPolicy("TerminalApp", policyBuilder =>

{

policyBuilder.Requirements.Add(new TerminalAppAuthorizationRequirement());

});

});

二、public void Configure(IApplicationBuilder app, IHostingEnvironment env)中的配置:

app.UseHttpsRedirection(); //使用Https传输

app.UseCors("AllowOriginOtherBis"); //根据定义启用跨域设置

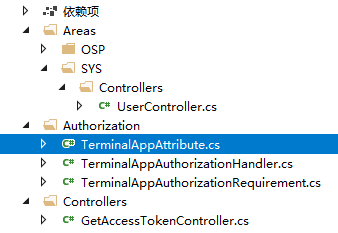

三、示例WebApi项目结构:

四、主要代码(我采用的从数据库进行验证):

[AttributeUsage(AttributeTargets.Class | AttributeTargets.Method, AllowMultiple = true)]

internal class TerminalAppAttribute : AuthorizeAttribute

{

public string AppID { get; }

/// <summary>

/// 指定客户端访问API

/// </summary>

/// <param name="appID"></param>

public TerminalAppAttribute(string appID="") : base("TerminalApp")

{

AppID = appID;

}

}

public abstract class AttributeAuthorizationHandler<TRequirement, TAttribute> : AuthorizationHandler<TRequirement> where TRequirement : IAuthorizationRequirement where TAttribute : Attribute

{

protected override Task HandleRequirementAsync(AuthorizationHandlerContext context, TRequirement requirement)

{

var attributes = new List<TAttribute>();

if ((context.Resource as AuthorizationFilterContext)?.ActionDescriptor is ControllerActionDescriptor action)

{

attributes.AddRange(GetAttributes(action.ControllerTypeInfo.UnderlyingSystemType));

attributes.AddRange(GetAttributes(action.MethodInfo));

}

return HandleRequirementAsync(context, requirement, attributes);

}

protected abstract Task HandleRequirementAsync(AuthorizationHandlerContext context, TRequirement requirement, IEnumerable<TAttribute> attributes);

private static IEnumerable<TAttribute> GetAttributes(MemberInfo memberInfo)

{

return memberInfo.GetCustomAttributes(typeof(TAttribute), false).Cast<TAttribute>();

}

}

internal class TerminalAppAuthorizationHandler : AttributeAuthorizationHandler<TerminalAppAuthorizationRequirement,TerminalAppAttribute>

{

protected override Task HandleRequirementAsync(AuthorizationHandlerContext context, TerminalAppAuthorizationRequirement requirement, IEnumerable<TerminalAppAttribute> attributes)

{

object errorMsg = string.Empty;

//如果取不到身份验证信息,并且不允许匿名访问,则返回未验证403

if (context.Resource is AuthorizationFilterContext filterContext &&

filterContext.ActionDescriptor is ControllerActionDescriptor descriptor)

{

//先判断是否是匿名访问,

if (descriptor != null)

{

var actionAttributes = descriptor.MethodInfo.GetCustomAttributes(inherit: true);

bool isAnonymous = actionAttributes.Any(a => a is AllowAnonymousAttribute);

//非匿名的方法,链接中添加accesstoken值

if (isAnonymous)

{

context.Succeed(requirement);

return Task.CompletedTask;

}

else

{

//url获取access_token

//从AuthorizationHandlerContext转成HttpContext,以便取出表求信息

var httpContext = (context.Resource as AuthorizationFilterContext).HttpContext;

//var questUrl = httpContext.Request.Path.Value.ToLower();

string requestAppID = httpContext.Request.Headers["appid"];

string requestAccessToken = httpContext.Request.Headers["access_token"];

if ((!string.IsNullOrEmpty(requestAppID)) && (!string.IsNullOrEmpty(requestAccessToken)))

{

if (attributes != null)

{

//当不指定具体的客户端AppID仅运用验证属性时默认所有客户端都接受

if (attributes.ToArray().ToString()=="")

{

//任意一个在数据库列表中的App都可以运行,否则先判断提交的APPID与需要ID是否相符

bool mat = false;

foreach (var terminalAppAttribute in attributes)

{

if (terminalAppAttribute.AppID == requestAppID)

{

mat = true;

break;

}

}

if (!mat)

{

errorMsg = ReturnStd.NotAuthorize("客户端应用未在服务端登记或未被授权运用当前功能.");

return HandleBlockedAsync(context, requirement, errorMsg);

}

}

}

//如果未指定attributes,则表示任何一个终端服务都可以调用服务, 在验证区域验证终端提供的ID是否匹配数据库记录

string valRst = ValidateToken(requestAppID, requestAccessToken);

if (string.IsNullOrEmpty(valRst))

{

context.Succeed(requirement);

return Task.CompletedTask;

}

else

{

errorMsg = ReturnStd.NotAuthorize("AccessToken验证失败(" + valRst + ")","91");

return HandleBlockedAsync(context, requirement, errorMsg);

}

}

else

{

errorMsg = ReturnStd.NotAuthorize("未提供AppID或Token.");

return HandleBlockedAsync(context, requirement, errorMsg);

//return Task.CompletedTask;

}

}

}

}

else

{

errorMsg = ReturnStd.NotAuthorize("FilterContext类型不匹配.");

return HandleBlockedAsync(context, requirement, errorMsg);

}

errorMsg = ReturnStd.NotAuthorize("未知错误.");

return HandleBlockedAsync(context,requirement, errorMsg);

}

//校验票据(数据库数据匹配)

/// <summary>

/// 验证终端服务程序提供的AccessToken是否合法

/// </summary>

/// <param name="appID">终端APP的ID</param>

/// <param name="accessToken">终端APP利用其自身AppKEY运算出来的AccessToken,与服务器生成的进行比对</param>

/// <returns></returns>

private string ValidateToken(string appID,string accessToken)

{

try

{

DBContextMain dBContext = new DBContextMain();

string appKeyOnServer = string.Empty;

//从数据库读取AppID对应的KEY(此KEY为加解密算法的AES_KEY

AuthApp authApp = dBContext.AuthApps.FirstOrDefault(a => a.AppID == appID);

if (authApp == null)

{

return "客户端应用没有在云端登记!";

}

else

{

appKeyOnServer = authApp.APPKey;

}

if (string.IsNullOrEmpty(appKeyOnServer))

{

return "客户端应用基础信息有误!";

}

string tmpToken = string.Empty;

tmpToken = System.Net.WebUtility.UrlDecode(accessToken);//解码相应的Token到原始字符(因其中可能会有+=等特殊字符,必须编码后传递)

tmpToken = OCrypto.AES16Decrypt(tmpToken, appKeyOnServer); //使用APPKEY解密并分析

if (string.IsNullOrEmpty(tmpToken))

{

return "客户端提交的身份令牌运算为空!";

}

else

{

try

{

//原始验证码为im_cloud_sv001-appid-ticks格式

//取出时间,与服务器时间对比,超过10秒即拒绝服务

long tmpTime =Convert.ToInt64(tmpToken.Substring(tmpToken.LastIndexOf("-")+1));

//DateTime dt = DateTime.ParseExact(tmpTime, "yyyyMMddHHmmss", CultureInfo.CurrentCulture);

DateTime dt= new DateTime(tmpTime);

bool IsInTimeSpan = (Convert.ToDouble(ODateTime.DateDiffSeconds(dt, DateTime.Now)) <= 7200);

bool IsInternalApp = (tmpToken.IndexOf("im_cloud_sv001-") >= 0);

if (!IsInternalApp || !IsInTimeSpan)

{

return "令牌未被许可或已经失效!";

}

else

{

return string.Empty; //成功验证

}

}

catch (Exception ex)

{

return "令牌解析出错(" + ex.Message + ")";

}

}

}

catch (Exception ex)

{

return "令牌解析出错(" + ex.Message + ")";

}

}

private Task HandleBlockedAsync(AuthorizationHandlerContext context, TerminalAppAuthorizationRequirement requirement, object errorMsg)

{

var authorizationFilterContext = context.Resource as AuthorizationFilterContext;

authorizationFilterContext.Result = new JsonResult(errorMsg) { StatusCode = 202 };

//设置为403会显示不了自定义信息,改为Accepted202,由客户端处理

context.Succeed(requirement);

return Task.CompletedTask;

}

}

internal class TerminalAppAuthorizationRequirement : IAuthorizationRequirement

{

public TerminalAppAuthorizationRequirement()

{

}

}

五、相应的Token验证代码:

[AutoValidateAntiforgeryToken] //在本控制器内自动启用跨站攻击防护

[Route("api/get_accesstoken")]

public class GetAccessTokenController : Controller

{

//尚未限制访问频率

//返回{"access_token":"ACCESS_TOKEN","expires_in":7200} 有效期2个小时

//错误时返回{"errcode":40013,"errmsg":"invalid appid"}

[AllowAnonymous]

public ActionResult<string> Get()

{

try

{

string tmpToken = string.Empty;

string appID = HttpContext.Request.Headers["appid"];

string appKey = HttpContext.Request.Headers["appkey"];

if ((appID.Length < 5) || appKey.Length != 32)

{

return "{'errcode':10000,'errmsg':'appid或appkey未提供'}";

}

//token采用im_cloud_sv001-appid-ticks数字

long timeTk = DateTime.Now.Ticks; //输出毫微秒:633603924670937500

//DateTime dt = new DateTime(timeTk);//可以还原时间

string plToken = "im_cloud1-" + appID + "-" + timeTk;

tmpToken = OCrypto.AES16Encrypt(plToken, appKey); //使用APPKEY加密

tmpToken = System.Net.WebUtility.UrlEncode(tmpToken);

//编码相应的Token(因其中可能会有+=等特殊字符,必须编码后传递)

tmpToken = "{'access_token':'" + tmpToken + "','expires_in':7200}";

return tmpToken;

}

catch (Exception ex)

{

return "{'errcode':10001,'errmsg':'" + ex.Message +"'}";

}

}

}

GetAccessTokenController.cs

六、这样,在我们需要控制的地方加上[TerminalApp()] 即可,这样所有授权的App都能访问,当然,也可以使用[TerminalApp(“app01”)]限定某一个ID为app01的应用访问。

[Area("SYS")] // 路由: api/sys/user

[Produces("application/json")]

[TerminalApp()]

public class UserController : Controller

{

//

}

七、一个CS客户端通过Web API上传数据调用示例:

string postURL = "http://sv12.ato.com/api/sys/user/postnew";

Dictionary<string, string> headerDic2 = new Dictionary<string, string>

{

{ "appid", MainFramework.CloudAppID },

{ "access_token", accessToken }

};

string pushRst = OPWeb.Post(postURL, headerDic2, "POST", sYS_Users);

if (string.IsNullOrEmpty(pushRst))

{

MyMsg.Information("推送成功!");

}

else

{

MyMsg.Information("推送失败!", pushRst);

}

string accessToken = MainFramework.CloudAccessToken;

if (accessToken.IndexOf("ERROR:") >= 0)

{

MyMsg.Information("获取Token出错:" + accessToken);

return;

}

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,如果有疑问大家可以留言交流,谢谢大家对猪先飞的支持。

相关文章

- 这篇文章主要介绍了.NET Core下使用Kafka的方法步骤,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学习吧...2021-09-22

- 这篇文章主要给大家介绍了关于C#创建自定义控件及添加自定义属性和事件使用的相关资料,文中通过示例代码介绍的非常详细,对大家学习或者使用C#具有一定的参考学习价值,需要的朋友们下面来一起学习学习吧...2020-06-25

- 本文实例讲述了JS实现自定义简单网页软键盘效果。分享给大家供大家参考,具体如下:这是一款自定义的简单点的网页软键盘,没有使用任何控件,仅是为了练习JavaScript编写水平,安全性方面没有过多考虑,有顾虑的可以不用,目的是学...2015-11-08

- 为了增强android应用的用户体验,我们可以在一些Button按钮上自定义动态的设置一些样式,比如交互时改变字体、颜色、背景图等。 今天来看一个通过重写Button来动态实...2016-09-20

- 下面我们来看一篇关于Android自定义WebView网络视频播放控件开发例子,这个文章写得非常的不错下面给各位共享一下吧。 因为业务需要,以下代码均以Youtube网站在线视...2016-10-02

- 这篇文章主要介绍了详解.NET Core 3.0 里新的JSON API,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学习吧...2021-09-22

- 自定义一个jquery模态窗口插件,将它集成到现有平台框架中时,它只能在mainFrame窗口中显示,无法在顶层窗口显示. 解决这个问题的办法: 通过以下代码就可能实现在顶层窗口弹窗 复制代码 代码如下: $(window.top.documen...2014-05-31

- 这篇文章主要介绍了自定义feignClient的常见坑及解决方案,具有很好的参考价值,希望对大家有所帮助。如有错误或未考虑完全的地方,望不吝赐教...2021-10-20

- 今天小编就为大家分享一篇pytorch 自定义卷积核进行卷积操作方式,具有很好的参考价值,希望对大家有所帮助。一起跟随小编过来看看吧...2020-05-06

ASP.NET Core根据环境变量支持多个 appsettings.json配置文件

这篇文章主要介绍了ASP.NET Core根据环境变量支持多个 appsettings.json配置文件,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学习吧...2021-09-22- 这篇文章主要介绍了记一次EFCore类型转换错误及解决方案,帮助大家更好的理解和学习使用asp.net core,感兴趣的朋友可以了解下...2021-09-22

PHP YII框架开发小技巧之模型(models)中rules自定义验证规则

YII的models中的rules部分是一些表单的验证规则,对于表单验证十分有用,在相应的视图(views)里面添加了表单,在表单被提交之前程序都会自动先来这里面的规则里验证,只有通过对其有效的限制规则后才能被提交,可以很有效地保证...2015-11-24- 这篇文章主要介绍了jquery自定义插件开发之window的实现过程的相关资料,需要的朋友可以参考下...2016-05-09

- 这篇文章主要介绍了Vue 组件复用多次自定义参数操作,具有很好的参考价值,希望对大家有所帮助。一起跟随小编过来看看吧...2020-07-27

- 这篇文章主要介绍了C#自定义事件监听实现方法,涉及C#事件监听的实现技巧,具有一定参考借鉴价值,需要的朋友可以参考下...2020-06-25

详解ASP.NET Core 中基于工厂的中间件激活的实现方法

这篇文章主要介绍了ASP.NET Core 中基于工厂的中间件激活的实现方法,本文给大家介绍的非常详细,对大家的学习或工作具有一定的参考借鉴价值,需要的朋友可以参考下...2021-09-22- Underscore 是一个 JavaScript 工具库,它提供了一整套函数式编程的实用功能,但是没有扩展任何 JavaScript 内置对象。这篇文章主要介绍了underscore源码分析相关知识,感兴趣的朋友一起学习吧...2016-01-02

详解.NET Core 使用HttpClient SSL请求出错的解决办法

这篇文章主要介绍了.NET Core 使用HttpClient SSL请求出错的解决办法,小编觉得挺不错的,现在分享给大家,也给大家做个参考。一起跟随小编过来看看吧...2021-09-22- 这篇文章主要介绍了使用BindingResult 自定义错误信息,具有很好的参考价值,希望对大家有所帮助。如有错误或未考虑完全的地方,望不吝赐教...2021-10-23

- 这篇文章主要介绍了在Vue中获取自定义属性方法:data-id的实例,具有很好的参考价值,希望对大家有所帮助。一起跟随小编过来看看吧...2020-09-09