本文章是先自己自定义复杂MD5加密函数对密码进行加密,然后再由系统的md5加密程序进行加密,下面我来介绍一下实现方法。

虽然说md5的密文是有限的,不过其数量为6.3340286662973277706162286946812e+49 ,如果对这个数字没感觉,你可以想象一下一亿的五次方再乘个几千万就差不多了。。。。。

以前接触过不少程序(当菜鸟黑客的那段时光……),大部分程序加密方式都是“md5”,而且是纯加密,本来这也没有错,以为md5算法毕竟没有被破解,但是随着特征字符串的收集,使用纯md5加密已经越来越危险。

自己写程序一般习惯加上特征字符串再MD5,自以为万无一失,但是今天发现cmd5居然可以破解这种加密方式,当然前提是要知道特征字符串,虽然我的更为复杂,不过出于防范心理,还是对加密函数进行了复杂化。

| 代码如下 |

复制代码 |

function md123($sstr)

{

$md_asc=”";

$mds=md5(“qwEqw”.$sstr.”2ddsdf”);

$mds=md5(“rtrTtyr”.$mds.”zcv34r”);

for($i=1;$i< strlen($mds);$i++){

$md_asc.=168/ord(substr($mds,$i,1));

}

return md5($md_asc);

}

|

这样通过随即字符串和ascii ,使密码安全性得到进一步提高,在通过ord的时候,一个简单的1已经被转换成了一下字符:

1.73195876288662.94736842105261.66336633663373.1111

1111111113.23076923076923.16981132075471.731958762

88661.683.42857142857142.94736842105261.681.681.6470

5882352943.11111111111111.66336633663372.94736842

105263.42857142857141.66336633663373.1698113207547

3.16981132075473.11111111111111.69696969696971.681.7

1428571428573.16981132075471.71428571428573.294117

64705881.681.64705882352941.69696969696971.64705882

352946ccc2eceada95b64bc7f55c07c2a6af6

这样再进行MD5加密,就安全了,如果这样还被破解了,那就用面条上吊吧

php安全之一的PHP防注入是我们程序员必须了解与撑握的一项技术了,下面我来给各位同学介绍对于我们程序里的敏感信息的一些安全做法。

简单点来说就是你不想让别人知道的信息,比如说数据库的地址,用户名,密码等等,此类信息往往知道的人越少越好。

通常,PHP程序里的配置文件大致如下所示:

| 代码如下 |

复制代码 |

|

<?php

return array(

'database' => array(

'host' => '192.168.0.1',

'user' => 'administrator',

'password' => 'e1bfd762321e409cee4ac0b6e841963c',

),

);

?>

|

有时候出于某些原因,比如说代码审查,亦或者合作开发等等,第三方需要获取代码版本仓库的读权限,一旦授权,数据库的地址,用户名,密码等敏感信息就暴露了。当然也可以不在代码版本仓库里保存配置文件,取而代之是撰写文档进行说明,但我不喜欢这样的方法,因为如此一来,代码本身是不完整的。

如何解决此类问题呢?最直接的方法是把敏感信息从代码中拿掉,换个地方保存。具体保存到哪里呢?有很多选择,比如说通过nginx的fastcgi_param来设置:

| 代码如下 |

复制代码 |

|

fastcgi_param DATABASE_HOST 192.168.0.1;

fastcgi_param DATABASE_USER administrator;

fastcgi_param DATABASE_PASSWORD e1bfd762321e409cee4ac0b6e841963c;

|

经过这样的映射后,我们的代码就不会直接包含敏感信息了:

| 代码如下 |

复制代码 |

|

<?php

return array(

'database' => array(

'host' => $_SERVER['DATABASE_HOST'],

'user' => $_SERVER['DATABASE_USERNAME'],

'password' => $_SERVER['DATABASE_PASSWORD'],

),

);

?>

|

此外,还可以通过php-fpm的env指令来设置:

| 代码如下 |

复制代码 |

|

env[DATABASE_HOST] = 192.168.0.1

env[DATABASE_USERNAME] = administrator

env[DATABASE_PASSWORD] = e1bfd762321e409cee4ac0b6e841963c

|

需要说明的一点是,这个设置必须放在主配置文件php-fpm.conf里,不能放到include指令设置的子配置文件里,否则会报错:「Array are not allowed in the global section」;另外一点,虽然是通过env设置的,但结果还是在$_SERVER里,而不是$_ENV。

说明: @Laruence 提醒了我,如果配置信息通过nginx的fastcgi_param来设置的话,当nginx和php交互时,会带来大量的数据传输(如此看来通过php-fpm的env来设置相对更有优势),鸟哥建议使用独立的扩展来搞定,比如「hidef」。

通过nginx和php-fpm配置文件来解决问题的话,有一个缺点,仅对Web有效,如果通过命令行来运行,那么无法在$_SERVER里获取相关信息,不过这不算什么难事儿,只要写个公共的脚本正则匹配一下nginx或者php-fpm的配置文件,就可以动态的把这些信息映射到命令行环境,具体怎么搞就留给大家自己操作吧。

代码干净了,剩下的工作就是如何确保nginx或php-fpm配置文件的安全了,不过和代码比起来,nginx或php-fpm配置文件并不需要很多人有权限,所以相对更容易管理

还有一个重要的函数phpinfo()这个大家一定要注意了,如能正常显示phpinfo函数我们可

详情

PHPInfo提供了以下一些信息:

*PHP 版本 (包括build版本在内的精确版本信息)

*系统版本信息(包括build版本在内的精确版本信息)

*扩展目录(PHP所在目录)

*SMTP服务器信息

*Sendmail路径(如果Sendmail安装了的话)

*Posix版本信息

*数据库

*ODBC 设置(包括的路径,数据库名,默认的密码等等)

*MySQL 客户端的版本信息(包括build版本在内的精确版本信息)

*Oracle版本信息和库的路径

*所在位置的实际路径

*Web 服务器

*IIS 版本信息

*Apache 版本信息

*如果在Win32下运行:

*计算机名

*Windows目录的位置

*路径(能用来泄漏已安装的软件信息)

例子:

访问一个类似于下面的URL:

http://www.example.com/PHP/phpinfo.php

在php中防注入一般会写一个全局文件用来过滤特殊的字符串,本文章来总结了各种各样的php防注入函数代码,同时还可防sql注入大家可参考。

为了安全,我们常用到下面的函数来过滤一些传递过来的非法字符:

PHP防注入函数

| 代码如下 |

复制代码 |

|

<?php

//要过滤的非法字符

$ArrFiltrate=array(“‘”,”;”,”union”,”select”,”delete”,”‘”,”or”,”and”,”=”);

//出错后要跳转的url,不填则默认前一页

$StrGoUrl=”";

//是否存在数组中的值

function FunStringExist($StrFiltrate,$ArrFiltrate){

foreach ($ArrFiltrate as $key=>$value){

if (eregi($value,$StrFiltrate)){

return true;

}

}

return false;

}

//合并$_POST 和 $_GET

if(function_exists(array_merge)){

$ArrPostAndGet=array_merge($HTTP_POST_VARS,$HTTP_GET_VARS);

}else{

foreach($HTTP_POST_VARS as $key=>$value){

$ArrPostAndGet[]=$value;

}

foreach($HTTP_GET_VARS as $key=>$value){

$ArrPostAndGet[]=$value;

}

}

//验证开始

foreach($ArrPostAndGet as $key=>$value){

if (FunStringExist($value,$ArrFiltrate)){

if (empty($StrGoUrl)){

echo “<script language=”javascript”>history.go(-1);</script>”;

}else{

echo “<script language=”javascript”>window.location=”".$StrGoUrl.””;</script>”;

}

exit;

}

}

|

再看一个实例与上面差不多,这个是dz论坛使用的方法

| 代码如下 |

复制代码 |

|

$magic_quotes_gpc = get_magic_quotes_gpc();

@extract(daddslashes($_COOKIE));

@extract(daddslashes($_POST));

@extract(daddslashes($_GET));

if(!$magic_quotes_gpc) {

$_FILES = daddslashes($_FILES);

}

function daddslashes($string, $force = 0) {

if(!$GLOBALS['magic_quotes_gpc'] || $force) {

if(is_array($string)) {

foreach($string as $key => $val) {

$string[$key] = daddslashes($val, $force);

}

} else {

$string = addslashes($string);

}

}

return $string;

}

|

最后发一加强版的

| 代码如下 |

复制代码 |

|

<?php

$field = explode(',', $data);

array_walk($field, array($this, 'add_special_char'));

$data = implode(',', $field);

/**

* 对字段两边加反引号,以保证数据库安全

* @param $value 数组值

*/

public function add_special_char(&$value) {

if('*' == $value || false !== strpos($value, '(') || false !== strpos($value, '.') || false !== strpos ( $value, '`')) {

//不处理包含* 或者 使用了sql方法。

} else {

$value = '`'.trim($value).'`';

}

return $value;

}

function str_filter($str) {

$str = htmlspecialchars ( $str );

if (! get_magic_quotes_gpc ()) {

$str = addslashes ( $str );

}

//过滤危险字符

return preg_replace ( "/["'=]|(and)|(or)|(create)|(update)|(alter)|(delete)|(insert)|(load_file)|(outfile)|(count)|(%20)|(char)/i", "", $str );

}

/*

函数名称:str_check()

函数作用:对提交的字符串进行过滤

参 数:$var: 要处理的字符串

返 回 值:返回过滤后的字符串

*/

function str_check($str) {

if (! get_magic_quotes_gpc ()) { // 判断magic_quotes_gpc是否打开

$str = addslashes ( $str ); // 进行过滤

}

$str = str_replace ( "_", "_", $str ); // 把 '_'过滤掉

$str = str_replace ( "%", "%", $str ); // 把 '%'过滤掉

return $str;

}

/*

函数名称:post_check()

函数作用:对提交的编辑内容进行处理

参 数:$post: 要提交的内容

返 回 值:$post: 返回过滤后的内容

*/

function post_check($post) {

if (! get_magic_quotes_gpc ()) { // 判断magic_quotes_gpc是否为打开

$post = addslashes ( $post ); // 进行magic_quotes_gpc没有打开的情况对提交数据的过滤

}

$post = str_replace ( "_", "_", $post ); // 把 '_'过滤掉

$post = str_replace ( "%", "%", $post ); // 把 '%'过滤掉

$post = nl2br ( $post ); // 回车转换

$post = htmlspecialchars ( $post ); // html标记转换

return $post;

}

/*

函数名称:inject_check()

函数作用:检测提交的值是不是含有SQL注射的字符,防止注射,保护服务器安全

参 数:$sql_str: 提交的变量

返 回 值:返回检测结果,ture or false

*/

function inject_check($sql_str) {

return eregi('select|insert|and|or|update|delete|'|/*|*|../|./|union|into|load_file|outfile', $sql_str); // 进行过滤

}

/*

函数名称:verify_id()

函数作用:校验提交的ID类值是否合法

参 数:$id: 提交的ID值

返 回 值:返回处理后的ID

*/

function verify_id($id=null) {

if (!$id) { exit('没有提交参数!'); } // 是否为空判断

elseif (inject_check($id)) { exit('提交的参数非法!'); } // 注射判断

elseif (!is_numeric($id)) { exit('提交的参数非法!'); } // 数字判断

$id = intval($id); // 整型化

return $id;

}

// $rptype = 0 表示仅替换 html标记

// $rptype = 1 表示替换 html标记同时去除连续空白字符

// $rptype = 2 表示替换 html标记同时去除所有空白字符

// $rptype = -1 表示仅替换 html危险的标记

function HtmlReplace($str, $rptype = 0) {

$str = stripslashes ( $str );

if ($rptype == 0) {

$str = htmlspecialchars ( $str );

} else if ($rptype == 1) {

$str = htmlspecialchars ( $str );

$str = str_replace ( " ", ' ', $str );

$str = ereg_replace ( "[rnt ]{1,}", ' ', $str );

} else if ($rptype == 2) {

$str = htmlspecialchars ( $str );

$str = str_replace ( " ", '', $str );

$str = ereg_replace ( "[rnt ]", '', $str );

} else {

$str = ereg_replace ( "[rnt ]{1,}", ' ', $str );

$str = eregi_replace ( 'script', 'script', $str );

$str = eregi_replace ( "<[/]{0,1}(link|meta|ifr|fra)[^>]*>", '', $str );

}

return addslashes ( $str );

}

//递归ddslashes

function daddslashes($string, $force = 0, $strip = FALSE) {

if (! get_magic_quotes_gpc () || $force) {

if (is_array ( $string )) {

foreach ( $string as $key => $val ) {

$string [$key] = daddslashes ( $val, $force );

}

} else {

$string = addslashes ( $strip ? stripslashes ( $string ) : $string );

}

}

return $string;

}

//递归stripslashes

function dstripslashes($string) {

if (is_array ( $string )) {

foreach ( $string as $key => $val ) {

$string [$key] = $this->dstripslashes ( $val );

}

} else {

$string = stripslashes ( $string );

}

return $string;

}

/**

* 安全过滤函数

* @param $string 要过滤的字符串

* @return string 返回处理过的字符串

*/

function safe_replace($string) {

$string = str_replace('%20','',$string);

$string = str_replace('%27','',$string);

$string = str_replace('%2527','',$string);

$string = str_replace('*','',$string);

$string = str_replace('"','"',$string);

$string = str_replace("'",'',$string);

$string = str_replace('"','',$string);

$string = str_replace(';','',$string);

$string = str_replace('<','<',$string);

$string = str_replace('>','>',$string);

$string = str_replace("{",'',$string);

$string = str_replace('}','',$string);

return $string;

}

/**

* 使用htmlspecialchars处理字符串或数组

* @param $obj 需要处理的字符串或数组

* @return mixed 返回经htmlspecialchars处理过的字符串或数组

*/

function new_htmlspecialchars($string) {

if(!is_array($string))

return htmlspecialchars($string);

foreach($string as $key => $val)

$string[$key] = new_htmlspecialchars($val);

return $string;

}

//处理禁用HTML但允许换行的内容

function TrimMsg($msg) {

$msg = trim ( stripslashes ( $msg ) );

$msg = nl2br ( htmlspecialchars ( $msg ) );

$msg = str_replace ( " ", " ", $msg );

return addslashes ( $msg );

}

|

本文章来给大家介绍一下关于KindEditor上传解析漏洞/列目录/内容漏洞分析,有需要的朋友快速补上吧。

Kindeditor漏洞 编辑代码内容被执行

kindeditor漏洞描述:在kindeditor编辑代码添加到数据库时没有任何问题,也就是一些HTML代码不会被执行,例如:<a href="#">web编程</a>,这样的代码在首次编辑的时候没有被执行。但是,从数据库里取出来再放到kindeditor里进行修改的时候问题就出现了,这行HTML代码被执行了,结果这样:web编程 变成了超链接的形式。

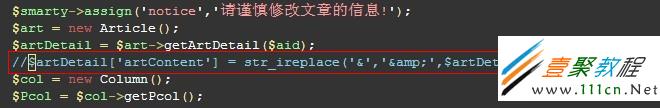

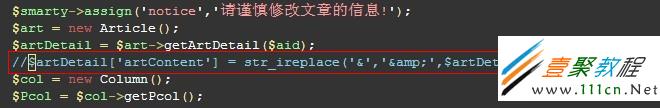

解决办法:先看下面这张图

这张图是本站后台代码文件,我将从数据库里取出来的内容中的“&”进行了替换,替换成了实体“&”。然后你再取修改之前插入的代码,就可以正常显示了。

特别注意:上图中我使用的是PHP语言来修改的,其他服务器端脚本语言思想是一样的,进行替换。

KindEditor上传解析漏洞

影响版本:<= kindeditor 3.2.1(09年8月份发布的最新版)

漏洞利用:利用windows 2003 IIS解析漏洞拿WEBSHELL

KindEditor列目录漏洞

测试版本:KindEditor 3.4.2 KindEditor 3.5.5

1.1.http://netknight.in/67cms/kindeditor/php/file_manager_json.php?path=/

2. //path=/,爆出绝对路径D:AppServwww67cmskindeditorphpfile_manager_json.php

3. 2.http://netknight.in/67cms/kindeditor/php/file_manager_json.php?path=AppServ/www/67cms/

4. //根据爆出的绝对路径,修改path的值为AppServ/www/67cms/

5. 这时将遍历d:/AppServ/www/67cms/下的所有文件和文件名

上传修改拿shell漏洞

影响版本:

KindEditor 3.5.2~4.1

漏洞利用:

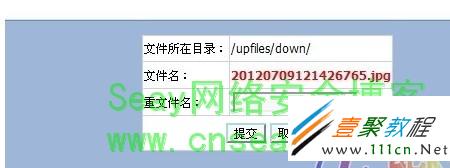

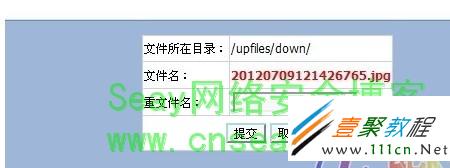

打开编辑器,将一句话改名为1.jpg 上传图片,

打开文件管理,进入“down”目录,跳至尾页,最后一个图片既是我们上传的一句话

点击改名

点击改名

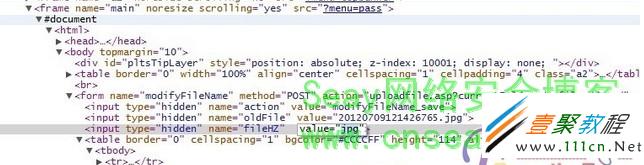

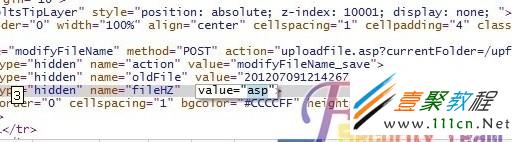

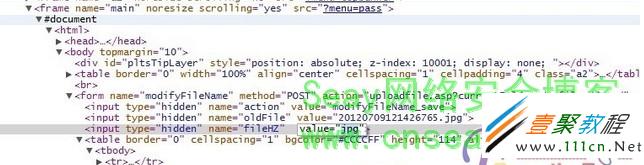

打开谷歌浏览器的 审查元素

找到form表单

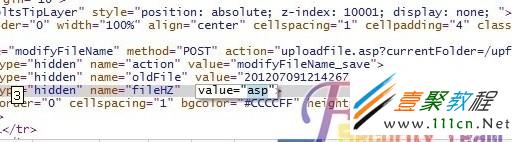

修改“jpg”为“asp”

名字修改为1 保存

如果你要生成单词验证码我们必须一个己经做好的单词库了,下面我给大家准备了一个txt文件,这里面放了大量的单词,我们只要生成时随便读到生成就KO了。

具体

| 代码如下 |

复制代码 |

|

$width=145;

$height = 45;

$authcode = vcaptcha_read_code('words.txt') ;

$bg = 'bg/captcha_bg3.jpg';

$img_type = 'png';

/* 验证码长度 */

$letters = strlen($authcode);

$img_bg = (function_exists('imagecreatefromjpeg') && ((imagetypes() & IMG_JPG) > 0)) ?

imagecreatefromjpeg($bg) : imagecreatefromgif($bg);

$bg_width = imagesx($img_bg);

$bg_height = imagesy($img_bg);

$img_org = ((function_exists('imagecreatetruecolor')) && PHP_VERSION >= '4.3') ?

imagecreatetruecolor($width, $height) : imagecreate($width, $height);

/* 将背景图象复制原始图象并调整大小 */

if (function_exists('imagecopyresampled') && PHP_VERSION >= '4.3') // GD 2.x

{

imagecopyresampled($img_org, $img_bg, 0, 0, 0, 0, $width, $height, $bg_width, $bg_height);

}

else // GD 1.x

{

imagecopyresized($img_org, $img_bg, 0, 0, 0, 0, $width, $height, $bg_width, $bg_height);

}

imagedestroy($img_bg);

$clr = imagecolorallocate($img_org, 255, 255, 255);

/* 绘制边框 */

imagerectangle($img_org, 0, 0, $width - 1, $height - 1, $clr);

/* 获得验证码的高度和宽度 */

$x = ($width - (imagefontwidth(5) * $letters)) / 2;

$y = ($height - imagefontheight(5)) / 2;

imagestring($img_org, 5, $x, $y, $authcode, $clr);

header('Expires: Thu, 01 Jan 1970 00:00:00 GMT');

// HTTP/1.1

header('Cache-Control: private, no-store, no-cache, must-revalidate');

header('Cache-Control: post-check=0, pre-check=0, max-age=0', false);

// HTTP/1.0

header('Pragma: no-cache');

if ($img_type == 'jpeg' && function_exists('imagecreatefromjpeg'))

{

header('Content-type: image/jpeg');

imageinterlace($img_org, 1);

imagejpeg($img_org, false, 95);

}

else

{

header('Content-type: image/png');

imagepng($img_org);

}

imagedestroy($img_org);

function vcaptcha_read_code($wordlist_file)

{

$fp = @fopen($wordlist_file, 'rb');

if (!$fp) return false;

$fsize = filesize($wordlist_file);

if ($fsize < 32) return false; // too small of a list to be effective

if ($fsize < 128) {

$max = $fsize; // still pretty small but changes the range of seeking

} else {

$max = 128;

}

fseek($fp, rand(0, $fsize - $max), SEEK_SET);

$data = fread($fp, 128); // read a random 128 bytes from file

fclose($fp);

$data = preg_replace("/r?n/", "n", $data);

$start = strpos($data, "n", rand(0, 100)) + 1; // random start position

$end = strpos($data, "n", $start); // find end of word

return strtolower(substr($data, $start, $end - $start)); // return substring in 128 bytes

}

|

使用方法:

| 代码如下 |

复制代码 |

|

<img id="captcha_img" title="PHP脚本生成单词验证码" alt="PHP脚本生成单词验证码" src="http://www.111cn.net" onClick="clickImg()"/>

将这段代码复制到HTML里,就可以了。还有这个的getCode函数是为了让用户看不清验证码,点击可以切换,JavaScript脚本如下:

<script type="text/javascript">

function clickImg()

{

var imgCode ="http://www.111cn.net/ "+Math.random();

document.getElementById("captcha_img").setAttribute('src',imgCode);

}

</script>

|

http://file.111cn.net/upload/mbdown/pic/2013/06/26/13659538282901.txt 这是单词库大家可下载。